1. 信息安全部分背景知识

在信息安全领域,核心目标通常围绕 CIA 三元组展开:

- 保密性(Confidentiality):确保信息仅对授权用户可见

- 完整性(Integrity):确保信息在传输和处理过程中未被篡改

- 可用性(Availability):确保授权用户在需要时能访问信息和系统资源

主动攻击和被动攻击正是从不同维度对这三个目标发起威胁的攻击类型。

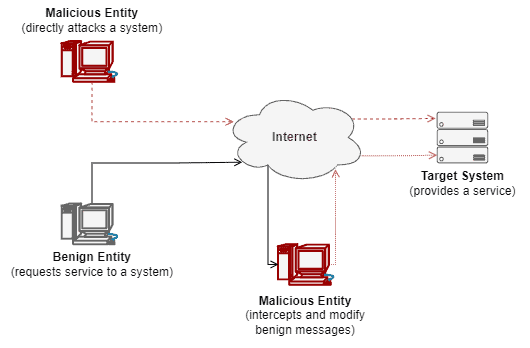

2. 主动攻击(Active Attacks)

主动攻击指的是攻击者试图修改系统状态、破坏服务或获取控制权的一类攻击。这类攻击通常会直接对系统造成影响,因此容易被检测到。

攻击特点

✅ 特点包括:

- 会造成明显的系统异常(如服务不可用、响应延迟等)

- 攻击行为通常具有破坏性

- 易于被 IDS/IPS、防火墙等安全设备识别

常见类型

以下是一些典型的主动攻击形式:

- 拒绝服务攻击(Denial-of-Service, DoS):攻击者发送大量无效请求,耗尽系统资源,使正常用户无法访问服务

- 伪装攻击(Masquerade):攻击者冒充合法用户或系统访问资源

- 消息篡改(Message Modification):攻击者拦截并修改通信内容,以达到欺骗系统的目的

- 重放攻击(Replay):攻击者截获合法通信并重复发送,以模拟合法行为

- 特洛伊木马(Trojan Horse):通过伪装成合法程序植入恶意代码,获取系统控制权

攻击示意图

应对策略

对于主动攻击,系统管理员的主要任务是:

- 尽量预防攻击发生

- 一旦攻击发生,迅速缓解影响,确保系统可用性和完整性

⚠️ 踩坑提醒:很多系统在遭受 DoS 攻击时,如果没有限流机制,很容易被瞬间流量打垮。

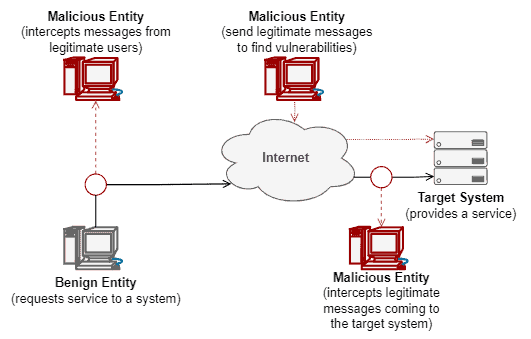

3. 被动攻击(Passive Attacks)

被动攻击是指攻击者不改变系统状态,而是通过监听、窃取信息等方式获取数据。这类攻击隐蔽性强,不易察觉。

攻击特点

✅ 特点包括:

- 不修改系统状态或数据

- 攻击行为不易被发现

- 目标是窃取敏感信息(如密码、密钥等)

常见类型

以下是一些常见的被动攻击方式:

- 窃听(Eavesdropping):攻击者监听通信流量以获取敏感信息

- 信息泄露(Release of Messages):攻击者通过漏洞或后门获取系统中存储的信息

- 端口扫描(Port Scan):攻击者探测开放端口以寻找潜在攻击入口

攻击示意图

应对策略

由于被动攻击隐蔽性强,防御重点在于:

- 加密通信(如使用 TLS)

- 定期检测异常行为

- 加强系统日志审计和监控

- 限制敏感信息的明文传输

⚠️ 踩坑提醒:很多开发人员在调试阶段会开启明文日志记录,上线后忘记关闭,容易成为被动攻击的突破口。

4. 主动攻击 vs 被动攻击对比总结

| 对比维度 | 主动攻击 | 被动攻击 |

|---|---|---|

| 是否修改数据 | ✅ 是 | ❌ 否 |

| 是否造成影响 | ✅ 有明显副作用 | ❌ 无明显副作用 |

| 威胁的 CIA 目标 | ✅ 完整性、可用性 | ✅ 保密性 |

| 检测难度 | ❌ 较容易 | ✅ 困难 |

| 防御重点 | ✅ 预防与缓解 | ✅ 检测与响应 |

| 典型攻击示例 | DoS、伪装、消息篡改、重放、木马 | 窃听、信息泄露、端口扫描 |

5. 总结

无论是主动攻击还是被动攻击,都是信息安全领域中不可忽视的威胁。

- 主动攻击通常破坏性强、易察觉,防御重点在于快速响应和恢复

- 被动攻击隐蔽性强、难以检测,防御重点在于加密、监控与审计

✅ 建议:

- 对于关键系统,应同时部署主动防御(如防火墙、限流)和被动防御(如加密、日志审计)

- 开发人员应养成良好的安全编码习惯,避免引入可被利用的漏洞

- 定期进行安全演练和渗透测试,有助于发现潜在风险

总之,信息安全是一个持续的过程,只有不断优化防御策略,才能有效应对不断变化的攻击手段。