1. 引言

本文将探讨质数在密码学中的重要性,重点通过 RSA 算法来说明。虽然 RSA 的实际应用中涉及很多细节以确保加密安全,但我们将聚焦其核心原理。

RSA 的安全性依赖于一个数学难题:大整数的质因数分解。这个特性使得在没有私钥的情况下,几乎不可能破解加密内容。

2. 质数的特殊性质

任何整数都可以被分解为若干质数的乘积。例如:

60 = 2 × 2 × 3 × 5

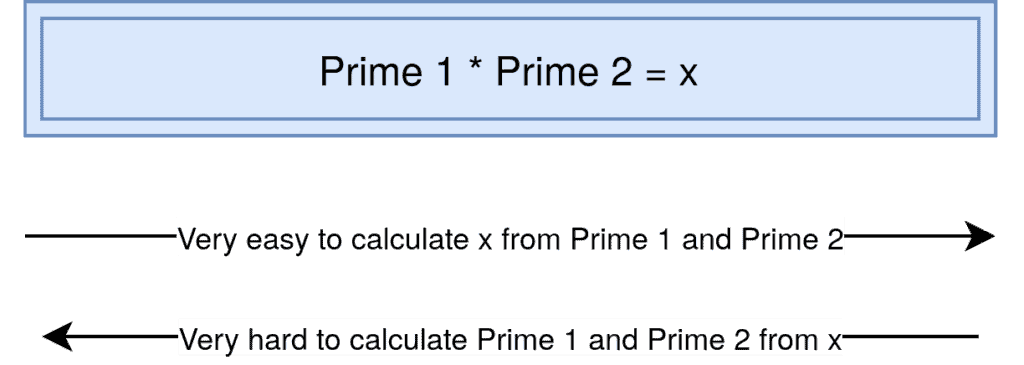

但当这个数变得非常大时,想要找出它的质因数就变得极其困难。而如果我们已知两个大质数并把它们相乘,这个过程却是非常容易的。

✅ 加密的核心思想:我们用两个大质数相乘得到一个大数 N,这个 N 可以公开。但只要无法从 N 中还原出原始的两个质数,那么私钥就无法被破解。

下图展示了质数相乘容易,但反向分解困难的特性:

3. 加密系统分类

现代加密系统主要分为两类:

- 对称加密(Symmetric Encryption):加密和解密使用同一个密钥。

- 非对称加密(Asymmetric Encryption):加密和解密使用不同的密钥(公钥和私钥)。

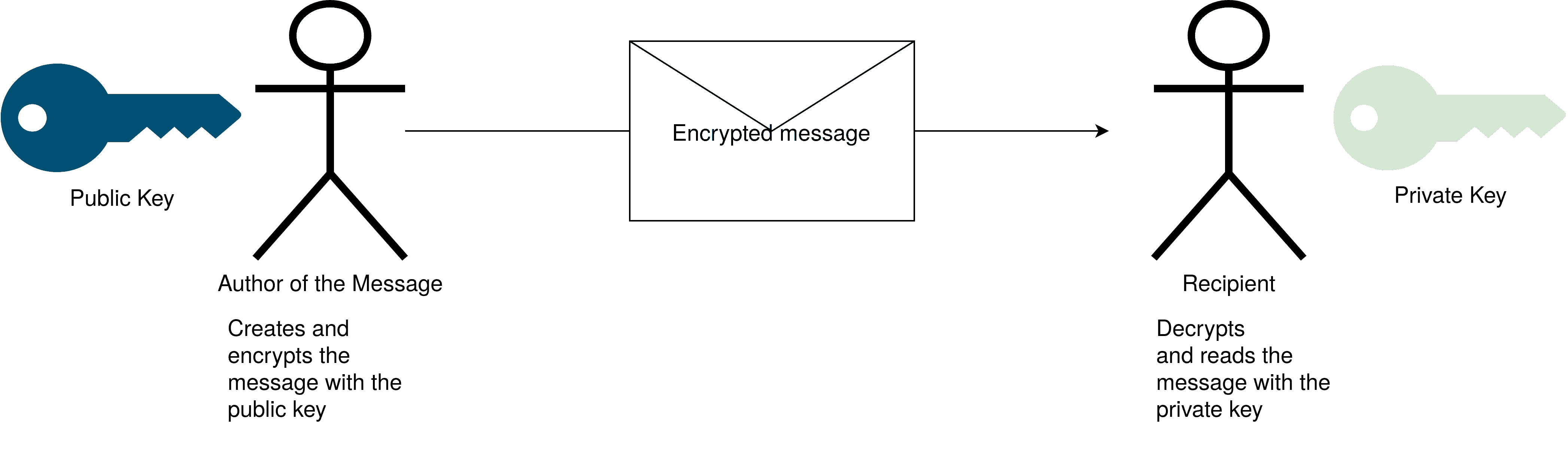

非对称加密的优势在于:通信双方无需事先共享密钥,只需要对方的公钥即可加密消息。

非对称加密过程如下图所示:

4. 质数在非对称加密中的使用

RSA 算法是典型的非对称加密算法,其核心依赖于质数的数学特性。

4.1 密钥生成步骤

选择两个大质数

p和q计算它们的乘积

N = p * q计算欧拉函数

φ(N) = (p - 1) * (q - 1)选择一个整数

e,满足1 < e < φ(N),且e与φ(N)互质计算

e关于φ(N)的模逆元k,即找到k满足:e * k ≡ 1 (mod φ(N))

最终:

- 公钥为

(N, e) - 私钥为

(N, k)

4.2 加密与解密流程

假设明文为 m,加密后为 s,则:

加密公式:

s ≡ m^e mod N解密公式:

m ≡ s^k mod N

只有掌握私钥 k 才能解密消息。而要得到 k,必须知道 φ(N),而要得到 φ(N),必须知道 p 和 q,即必须能对 N 进行质因数分解。

⚠️ 踩坑提醒:如果

p或q过小,攻击者可能通过暴力手段分解N,从而破解密钥。

5. 示例演示

我们以字母 "O" 为例,演示整个 RSA 加密和解密过程。

5.1 密钥生成

- 明文字符 "O" 对应数字

m = 15 - 选择两个质数:

p = 13,q = 17 - 计算

N = p * q = 221 - 计算

φ(N) = (p - 1) * (q - 1) = 192 - 选择

e = 29(与 192 互质) - 使用扩展欧几里得算法计算

k = 53,满足e * k ≡ 1 mod φ(N)

最终:

- 公钥:

(N = 221, e = 29) - 私钥:

(N = 221, k = 53)

5.2 加密过程

使用公钥 (221, 29) 加密明文 m = 15:

s ≡ 15^29 mod 221 = 19

加密结果为 s = 19。

5.3 解密过程

使用私钥 (221, 53) 解密密文 s = 19:

m ≡ 19^53 mod 221 = 15

成功还原明文 m = 15,即字母 "O"。

✅ 验证结果:我们成功完成了从明文到密文再到明文的完整转换,验证了 RSA 的基本原理。

6. 总结

RSA 算法利用了大整数质因数分解的困难性,构建了一个安全的非对称加密系统。只要选择足够大的质数 p 和 q,就可以确保加密数据在现实中无法被破解。

✅ 核心要点总结:

- RSA 的安全性依赖于大整数的质因数分解难题

- 加密使用公钥

(N, e),解密使用私钥(N, k) - 密钥生成过程中必须确保

p和q足够大 - 实际应用中还需引入填充机制(padding)等增强安全性

RSA 是现代互联网安全的基础之一,广泛应用于 HTTPS、数字签名、身份认证等场景。理解其背后的数学原理,有助于我们更好地掌握加密技术的本质。