1. 引言

在当前的网络环境中,系统为终端用户提供了多种服务。这些服务背后往往依赖于运行在网络环境中的各种应用,使得用户可以通过一台联网设备完成通信、购物、学习等操作。

然而,随着应用场景的多样化,大量敏感信息在网络中传输。这些信息必须仅对授权实体开放,防止被未经授权的第三方获取。在这一背景下,加密技术(Cryptography)就显得尤为重要。

加密技术的核心目标是保护数据免受未经授权的访问。通过执行加密算法,我们可以将明文数据转换为难以解读的密文,而只有拥有正确密钥(Key)的实体才能将其还原为原始数据。

在对称加密(Symmetric Cryptography)中,通信双方使用相同的密钥进行加密和解密。这就带来了一个关键问题:如何安全地共享密钥?

本文将围绕这一问题展开讨论,首先回顾加密技术的基本概念,重点介绍对称加密的工作原理,然后探讨几种主流的对称密钥共享策略,最后进行对比总结,帮助读者根据实际场景选择合适的方案。

2. 加密技术简要回顾

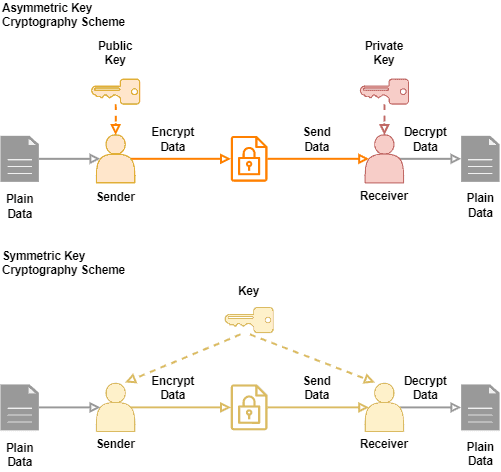

加密技术的主要目标是保护数据的机密性,防止未授权实体读取。根据密钥使用方式的不同,加密算法主要分为两大类:对称加密(Symmetric Cryptography)和非对称加密(Asymmetric Cryptography)。

对称加密 vs 非对称加密

| 类型 | 密钥数量 | 加密/解密密钥是否相同 |

|---|---|---|

| 对称加密 | 1 | 是 |

| 非对称加密 | 2 | 否(公钥加密,私钥解密) |

对称加密使用同一个密钥进行加密和解密,因此通信双方必须事先共享该密钥。其优点是加解密速度快,适合处理大量数据;缺点是密钥分发存在安全风险。

非对称加密使用一对密钥(公钥和私钥),公钥用于加密,私钥用于解密。其优点是无需共享私钥,密钥管理更安全;缺点是运算开销大,处理效率相对较低。

下图展示了对称加密与非对称加密的流程差异:

虽然非对称加密在密钥管理上更安全,但在实际通信中,为了兼顾性能和安全性,常常会结合使用两者。例如用非对称加密来安全传输对称密钥,后续通信则使用对称加密进行数据传输。

3. 对称密钥共享策略

对称密钥的共享是整个通信过程中的关键环节。我们通常将与密钥操作相关的流程统称为密钥管理(Key Management)。其中,为通信双方建立共享密钥的过程称为密钥建立(Key Establishment)。

目前,主流的密钥建立方法有以下三种:

3.1. 密钥协商协议(Key Agreement Protocol)

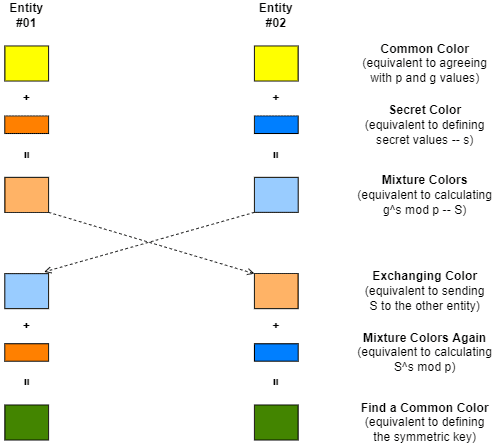

密钥协商协议允许两个互不相识的实体通过不安全信道建立一个共享的密钥,而无需事先交换任何秘密信息。最经典的协议是 Diffie-Hellman(DH)。

Diffie-Hellman 协议流程

双方约定两个公开参数:

- 一个大素数

p - 一个原根

g(primitive root modulo p)

- 一个大素数

各自选择一个私密值:

- A 选择

s₁,计算S₁ = g^s₁ mod p - B 选择

s₂,计算S₂ = g^s₂ mod p

- A 选择

双方交换

S₁和S₂各自计算共享密钥:

- A:

K = S₂^s₁ mod p - B:

K = S₁^s₂ mod p

- A:

最终,A 和 B 得到相同的密钥 K,而第三方即使截获了 g、p、S₁ 和 S₂,也难以推导出密钥。

下图以颜色混合的方式形象地展示了 DH 协议的工作原理:

⚠️ 注意:原始 Diffie-Hellman 协议本身不提供身份验证机制,容易受到中间人攻击(MITM)。因此在实际应用中通常结合数字签名等机制使用。

此外,还有一种基于椭圆曲线的 Diffie-Hellman 协议(ECDH),在保证安全性的同时,大幅减少了计算开销和密钥长度,是现代 TLS 协议中广泛使用的密钥协商方式。

3.2. 密钥封装机制(Key Encapsulation Mechanism, KEM)

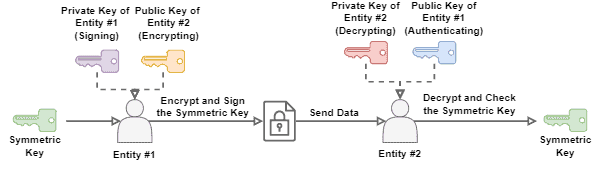

密钥封装机制的核心思想是使用非对称加密技术来“封装”一个对称密钥,并将其安全地传递给通信方。

工作流程

- 接收方生成一对非对称密钥(公钥和私钥),并将公钥发送给发送方。

- 发送方生成一个对称密钥(如 AES 密钥),并使用接收方的公钥对其进行加密。

- 发送方将加密后的密钥发送给接收方。

- 接收方使用自己的私钥解密,获取对称密钥。

如下图所示:

✅ 小贴士:为了确保密钥的完整性与来源真实性,发送方还可以对密钥进行签名(sign),接收方在解密后验证签名,防止密钥被篡改或冒充。

为何不直接使用非对称加密通信?

虽然非对称加密在密钥传输上更安全,但其加解密效率远低于对称加密。因此,在实际通信中,通常使用 KEM 来安全传输对称密钥,后续通信则使用对称加密来提高性能。

3.3. 带外传输(Out-of-Band Procedures)

带外传输是指通过非网络通信渠道来传递密钥。例如:

- 电话沟通

- 面对面交换

- 邮寄密钥

- 使用可信第三方传递

优点与风险

| 优点 | 风险 |

|---|---|

| 安全性高(因为不在网络上传输) | 实施成本高、效率低 |

| 适合高安全场景(如军事、金融) | 难以自动化,依赖人工操作 |

虽然带外传输的实施难度较大,但在某些高安全要求的场景中仍然是首选方案。

4. 系统性对比总结

下表总结了三种密钥共享策略的核心特性:

| 特性 | 密钥协商协议 | 密钥封装机制 | 带外传输 |

|---|---|---|---|

| 是否使用非对称加密 | ❌ | ✅ | ❌ |

| 是否依赖网络通信 | ✅ | ✅ | ❌ |

| 是否需要身份验证 | ❌(需额外机制) | ✅(可结合签名) | 不适用 |

| 典型应用场景 | TLS 密钥交换 | HTTPS、安全通信 | 高安全要求场景 |

| 示例协议 | Diffie-Hellman、ECDH | RSA-KEM、ECIES | 电话、邮件、面对面 |

⚠️ 小结:没有哪一种策略是绝对最优的。选择哪种方式取决于具体场景、可用资源以及通信双方的信任关系。

5. 结语

对称加密因其高效性在网络通信中被广泛使用,但其前提是通信双方必须安全地共享密钥。本文介绍了三种主流的对称密钥共享策略:

- 密钥协商协议(如 Diffie-Hellman)

- 密钥封装机制(利用非对称加密传输对称密钥)

- 带外传输(通过非网络方式传递密钥)

每种策略都有其适用场景和局限性。开发者在实际项目中应根据系统需求、性能约束和安全等级,选择合适的密钥共享机制。

✅ 踩坑提醒:在使用 DH 协议时,务必结合身份验证机制(如数字签名),否则容易受到中间人攻击。在生产环境中,建议使用 TLS 等成熟协议栈来处理密钥协商和传输问题。