1. 引言

在本文中,我们将深入探讨 DevSecOps 的核心概念、其相较于传统 DevOps 的优势,以及它为何在现代软件开发中变得如此重要。

随着网络安全威胁的日益加剧,DevSecOps 这一术语在软件行业中被频繁提及。它不仅仅是一个 buzzword,而是一种将安全深度集成到整个开发流程中的方法论。

2. 为什么需要 DevSecOps?

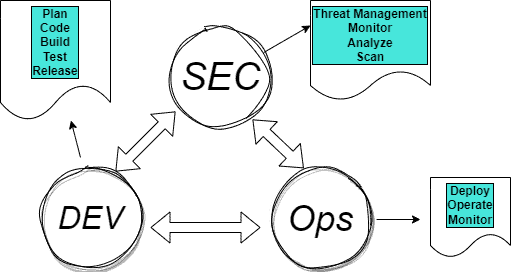

DevSecOps 是 Development(开发)、Security(安全)和 Operations(运维)的缩写。它是在 DevOps 基础上发展而来的一种方法,强调在软件开发生命周期(SDLC)的每个阶段都融入安全措施。

在 DevSecOps 理念中,安全不是后期才考虑的附加项,而是贯穿始终的核心要素。这意味着开发、运维和安全团队之间的协作必须更加紧密,形成一种“安全即协作”的文化。

下图展示了 DevSecOps 中三者之间的协作关系:

2.1 传统安全方法的局限性

在 DevSecOps 出现之前,传统的安全方法存在以下几个主要问题:

- ✅ 团队孤岛严重:安全团队往往独立于开发与运维团队之外,导致沟通不畅、协作困难。安全措施常常被当作后期补救措施,漏洞发现滞后,修复成本高昂。

- ✅ 安全流程缓慢:过去的安全评估、渗透测试和合规检查通常在开发周期末进行,流程冗长且依赖人工操作,容易成为交付瓶颈。

- ✅ 缺乏持续监控:传统安全依赖防火墙、入侵检测系统等外围防护,忽视了对应用和基础设施的持续监控,无法及时应对新兴威胁。

2.2 将安全融入开发流程的优势

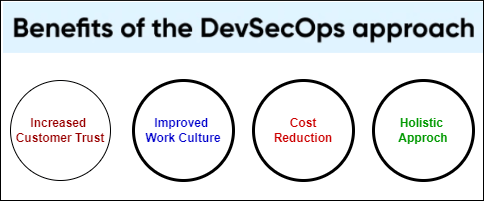

将安全纳入开发流程后,DevSecOps 实现了以下关键优势:

- ✅ 安全问题早期发现,降低修复成本

- ✅ 持续安全机制,保障整个生命周期

- ✅ 提升团队协作效率,缩短交付周期

- ✅ 更好地满足合规要求,降低法律风险

- ✅ 提高客户信任度,增强产品竞争力

3. 如何实施 DevSecOps?

虽然 DevSecOps 带来了诸多好处,但其实施过程并非一蹴而就,尤其对于尚未建立相关机制的企业来说,挑战不小。

以下是几个关键实施要点:

- ✅ 在设计阶段就引入安全团队:确保从架构设计阶段就考虑安全因素,避免后期“打补丁”。

- ✅ 培训开发人员编写安全代码:防患于未然是最有效的安全策略。通过培训提升开发人员的安全意识,减少漏洞的产生。

- ✅ 自动化安全流程:使用自动化工具进行漏洞扫描、代码分析和安全测试,提升效率,缩短修复周期。

- ✅ 将安全测试集成到 CI/CD 流程中:包括静态应用安全测试(SAST)、动态应用安全测试(DAST)、软件成分分析(SCA)等,并将其作为构建流程的一部分,实现持续安全。

4. DevSecOps 的核心实践

要构建一个真正有效的 DevSecOps 体系,企业需要在多个关键领域落地实践。

4.1 威胁建模(Threat Modeling)

威胁建模是识别和评估应用系统中潜在威胁与漏洞的过程。它通常在开发初期进行,有助于理解系统架构、组件和攻击路径。

实施步骤包括:

- ✅ 识别关键资产(如用户数据、凭证、数据库等)

- ✅ 识别潜在威胁(如攻击、权限提升、内部风险等)

- ✅ 分析系统漏洞(如代码缺陷、配置错误、接口问题)

- ✅ 按照影响与发生概率进行优先级排序,并制定缓解措施(如输入验证、访问控制、加密等)

4.2 风险评估(Risk Assessment)

风险评估有助于企业识别并优先处理高风险项,合理分配资源用于风险缓解。它是一个持续过程,贯穿整个 SDLC。

具体步骤包括:

- ✅ 基于威胁建模结果识别具体风险(如数据泄露、未授权访问)

- ✅ 评估风险发生的可能性(考虑攻击者能力、历史攻击数据等)

- ✅ 评估风险发生后的潜在影响(经济损失、声誉损害、合规处罚)

- ✅ 优先处理高风险项,实施缓解措施(如打补丁、加强访问控制、增强监控)

4.3 安全代码审查与静态分析

安全代码审查是 DevSecOps 中非常重要的一环,旨在通过系统性分析源码,发现潜在的安全缺陷。

- ✅ 静态代码分析(SCA):在不执行代码的情况下自动扫描源码,识别潜在漏洞、编码错误或性能问题。

- ✅ 集成到 CI/CD 流程中:可将 SCA 工具(如 SonarQube、Checkmarx)集成到构建流程中,实现代码提交即扫描,确保持续安全。

4.4 容器安全与编排

容器技术(如 Docker)为应用部署带来了极大的灵活性,但同时也带来了新的安全挑战。

- ✅ 镜像安全:确保容器镜像来自可信源,定期使用 Clair、Anchore、Trivy 等工具扫描已知漏洞。

- ✅ 镜像加固:构建镜像时遵循最小化原则,移除不必要的依赖和组件,使用安全基镜像。

5. DevSecOps 的挑战

尽管 DevSecOps 具有显著优势,但在实施过程中也面临不少挑战:

- ✅ 实施复杂度高:涉及流程重构、工具集成、团队协作等多个方面,需投入大量资源。

- ✅ 技能与知识缺口:既懂开发又懂安全的复合型人才稀缺,企业可能需要额外培训或招聘。

- ✅ 遗留系统限制:老旧系统架构僵化、缺乏现代安全工具支持,难以快速引入 DevSecOps。

- ✅ 合规与监管压力:需确保安全实践符合行业标准(如 GDPR、ISO 27001、HIPAA)。

- ✅ 工具与自动化限制:部分安全工具难以集成,自动化流程复杂,维护成本高。

6. DevSecOps 工具与技术

DevSecOps 的落地离不开一系列工具的支持。以下是一些常用的工具类别及代表产品:

✅ 静态应用安全测试(SAST)工具

- SonarQube

- Veracode

- Checkmarx

- Fortify

✅ 动态应用安全测试(DAST)工具

- OWASP ZAP

- Burp Suite

- Acunetix

- WebInspect

✅ 基础设施即代码(IaC)安全工具

- Terraform

- AWS Config

- CloudFormation Guard

- kube-score(用于 Kubernetes 配置检查)

7. 总结

DevSecOps 不只是安全团队的责任,而是所有参与开发流程的人员共同承担的任务。它打破了传统安全“后期补救”的模式,将安全深度集成到开发、测试、部署、运维的每一个环节中。

通过实施 DevSecOps,企业可以实现:

- ✅ 更早发现并修复安全漏洞

- ✅ 提高开发效率与交付质量

- ✅ 更好地满足合规要求

- ✅ 构建更安全、更可靠的产品

在数据泄露事件频发的今天,DevSecOps 已成为构建现代软件安全体系不可或缺的一环。它不仅提升了软件的安全性,也增强了组织的整体技术成熟度与市场竞争力。