1. 引言

在现实生活中,我们对各种安全问题都高度重视。比如开车要系安全带,工作中要佩戴防护装备,这些都是我们社会生活中常见的安全措施。

在数字世界中,情况也类似。信息安全的核心目标就是保护数据和系统的完整性、机密性和可用性。 我们通常通过权限控制来限制对敏感数据的访问,确保只有授权用户才能读写数据。同时,这些数据对授权用户而言必须始终是准确且可访问的。

这就是我们常说的 CIA 三要素(CIA Triad):机密性(Confidentiality)、完整性(Integrity)、可用性(Availability)。它是信息安全领域最基础的模型,涵盖了信息安全的三大核心要素。

在本文中,我们将深入探讨 CIA 三要素中每个部分的含义,以及它们在实际系统中的体现和应用。

2. 计算系统中的安全

我们可以从两个层面来理解计算系统的安全:

- 硬件安全:指的是对物理设备的保护,例如通过上锁的机房、监控摄像头、报警装置等方式防止未经授权的物理访问。

- 软件与数据安全:这更复杂,通常包括安装安全软件、配置网络策略、设置用户权限等措施,以确保数据的机密性、完整性与可用性。

特别是从 2000 年代起,随着互联网的普及,黑客攻击、恶意软件等问题日益严重,信息安全成为学术界和工业界的重要课题。而 CIA 三要素正是指导我们构建安全系统的核心原则。

3. 机密性(Confidentiality)

机密性指的是控制谁可以访问数据。一个安全系统应该防止未经授权的实体访问敏感信息。

比如,一个文件的内容可能包含敏感信息,但即使只是文件的存在、创建者、修改时间等元数据,也可能需要保密。

因此,除了保护数据本身外,我们还需要确保数据操作和通信过程也是保密的。

常见实现方式:

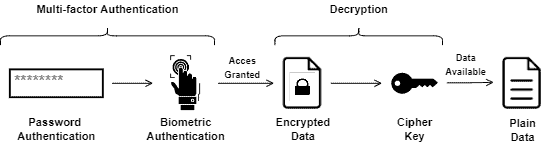

- ✅ 加密(Encryption):将明文数据转换为密文,只有拥有解密密钥的用户才能读取。常用算法包括对称加密(如 AES)和非对称加密(如 RSA)。

- ✅ 身份验证(Authentication):确认请求访问数据的用户身份,通常使用多因素认证(MFA)提高安全性。

下图展示了身份验证与加密结合使用的典型流程:

此外,系统架构设计也很关键。例如使用 DMZ(隔离区)划分不同安全级别的区域,有助于控制数据访问的边界。

4. 完整性(Integrity)

完整性意味着未经授权的实体不能修改数据。但在实际中,数据可能在传输过程中被篡改,比如遭遇中间人攻击(MITM)。

虽然理想情况下要完全防止数据被修改,但这很难实现。因此我们通常采用一种更现实的定义:未经授权的修改必须可被检测到。

常见实现方式:

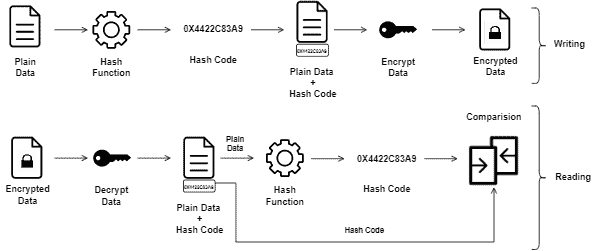

- ✅ 哈希校验(Hashing):对数据计算哈希值并保存,之后再次计算并比对。如果哈希一致,说明数据未被修改。

下图展示了哈希校验的过程:

⚠️ 注意:哈希算法存在“哈希冲突”(Hash Collision)的可能,即不同数据生成相同哈希值。不过,现代哈希算法(如 SHA-256)通过设计尽量减少冲突,使其在实际应用中几乎可以忽略。

5. 可用性(Availability)

可用性是 CIA 三要素中的最后一环,也是最容易被忽视的一环。即使数据再安全、再完整,如果授权用户无法访问,那也失去了意义。

要实现高可用性,需要解决两个关键问题:

- ✅ 提供稳定、安全的接口:授权用户可以通过认证机制访问系统资源。

- ✅ 防止资源被恶意占用:例如 DDoS 攻击会导致服务不可用,甚至成为黑客的跳板。

为了解决这些问题,我们需要:

- 使用负载均衡和高并发架构,确保接口可扩展。

- 部署防火墙、入侵检测系统(IDS)等机制,识别并缓解 DDoS 攻击。

6. 总结

在本文中,我们深入探讨了信息安全的三大核心要素:机密性、完整性、可用性(CIA 三要素)。

- ✅ 机密性:通过加密和身份验证保护数据不被未授权访问。

- ✅ 完整性:使用哈希技术确保数据未被篡改。

- ✅ 可用性:确保授权用户能随时访问资源,同时防止服务被恶意破坏。

在构建安全系统时,这三者缺一不可。只有同时兼顾这三方面,才能打造一个真正可信的数字环境。

📌 小贴士:在实际开发中,常常会遇到“为了安全牺牲性能”的权衡问题。比如加密会带来性能开销,DDoS 防护可能导致延迟增加。这时候就需要根据业务场景做出合理取舍,避免过度设计或安全漏洞。