1. 概述

本文将介绍信息安全领域中两个常见术语:Exploit 与 Payload,并说明它们之间的区别与联系。

2. 什么是 Exploit?

✅ Exploit(利用代码)是指用于利用系统漏洞的代码。

它的作用是触发系统中的某个漏洞,从而获得非预期的访问权限或执行权限。Exploit 的编写通常依赖于特定漏洞的细节,比如缓冲区溢出、SQL 注入、远程代码执行等。

常见的 Exploit 类型包括:

- Web 应用 Exploit(如 SQLi、XSS)

- 拒绝服务(DoS)Exploit

- 远程代码执行(RCE)Exploit

⚠️ Exploit 本身并不执行恶意行为,它只是打开一扇门。

3. 什么是 Payload?

✅ Payload(载荷)是指在成功利用漏洞后执行的代码。

一旦 Exploit 成功触发漏洞,Payload 就会被注入并执行。它的作用是完成攻击者真正想要的操作,比如:

- 获取一个交互式 Shell(如 Meterpreter)

- 安装后门程序

- 执行任意命令或窃取数据

- 安装键盘记录器(Keylogger)

常见的 Payload 有:

- Meterpreter Shell

- Reverse Shell(反向连接 Shell)

- Bind Shell(绑定本地端口的 Shell)

4. Exploit 与 Payload 的区别

简而言之:

✅ Exploit 是用来触发漏洞的工具,Payload 是漏洞触发后真正干活的代码。

- Exploit 的作用是“打开入口”

- Payload 的作用是“进入后做事情”

它们的关系可以理解为:

Exploit 是钥匙,Payload 是进入房间后执行任务的人。

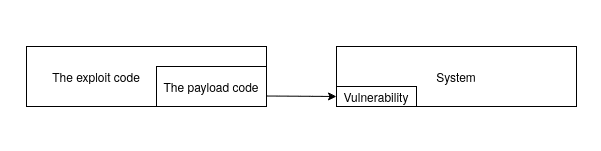

下面是它们关系的图示:

5. 总结

| 项目 | Exploit | Payload |

|---|---|---|

| 目的 | 利用漏洞 | 执行操作 |

| 是否依赖漏洞 | ✅ 是 | ❌ 否(但通常在漏洞利用后执行) |

| 举例 | RCE 漏洞利用代码 | Meterpreter、Reverse Shell |

| 类比 | 钥匙 | 入室后执行任务的人 |

✅ 理解 Exploit 和 Payload 的区别,有助于更清晰地分析渗透测试过程、理解攻击流程,也能帮助我们在安全防护中更有针对性地进行检测与防御。