1. 概述

HTTP 洪水攻击是一种常见的网络攻击手段,主要针对 Web 服务器和网站,通过大量伪造的 HTTP 请求使服务器资源耗尽,从而导致正常用户无法访问。

理解 HTTP 洪水攻击的原理与防御机制,对于保障 Web 服务的安全性至关重要。本文将从攻击原理、常见类型及防御策略等方面进行深入解析。

2. 什么是 HTTP 洪水攻击

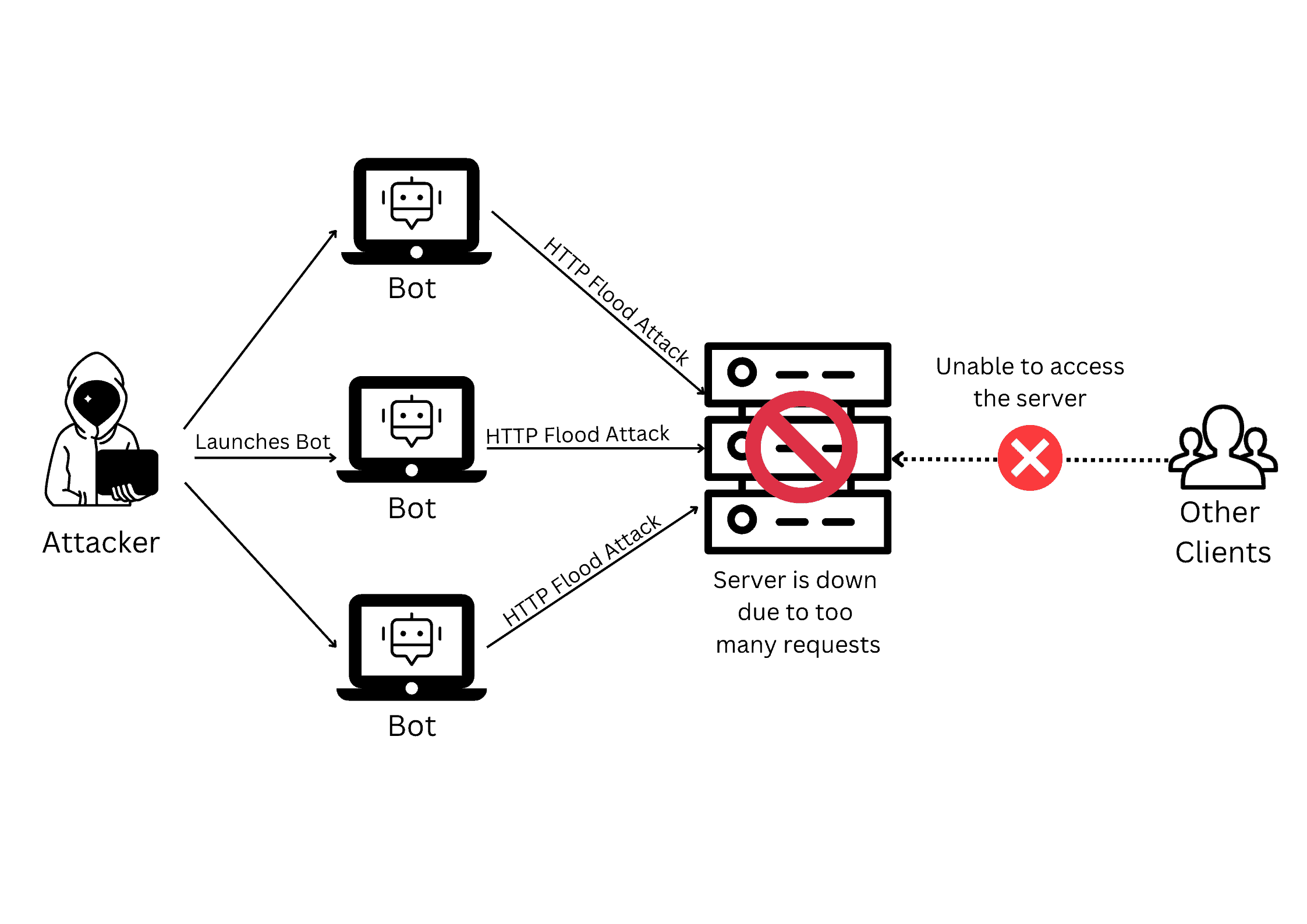

✅ HTTP 洪水攻击是一种典型的 DDoS(分布式拒绝服务)攻击形式,攻击者通过向目标服务器发送海量 HTTP 请求,消耗服务器资源或网络带宽,从而使其无法响应合法用户的请求。

攻击者通常借助脚本或僵尸网络(botnet)发起攻击,模拟大量合法用户行为,使用如 GET、POST 等常见 HTTP 方法。由于攻击流量往往看起来“合法”,因此这类攻击具有较高的隐蔽性,防御难度较大。

攻击示意图如下:

当服务器资源被耗尽时,轻则响应变慢,重则直接宕机,导致服务不可用。此时,正常用户也无法访问目标网站。

3. 常见攻击类型

根据攻击方式和目标资源的不同,HTTP 洪水攻击可分为以下几种:

3.1 GET Flood 攻击

攻击者通过大量 GET 请求访问服务器上的静态资源(如 HTML 页面、图片等),这些请求通常不携带请求体(body),但会消耗服务器的连接资源和处理能力。

3.2 POST Flood 攻击

与 GET 攻击类似,但使用的是 POST 方法。由于 POST 请求通常携带数据体(body),服务器需要额外资源进行解析和处理,对服务器资源的消耗更大,攻击效果更明显。

3.3 Slowloris 攻击

Slowloris 是一种“慢速”攻击方式,攻击者通过发送不完整的 HTTP 请求头,并持续发送部分请求头以保持连接打开,占用服务器连接池资源,最终导致服务器无法处理新连接。

这种攻击方式不需要大量带宽,但能有效耗尽服务器并发连接数。

⚠️ 无论哪种类型,HTTP 洪水攻击都具有伪装性强、检测困难的特点,需要综合多种手段进行防御。

4. 防御策略

面对 HTTP 洪水攻击,应采取多层次的防护策略,以下是一些常见且有效的防御措施:

4.1 请求频率限制(Rate Limiting)

限制单位时间内来自单个 IP 的请求次数,是防御 HTTP 洪水攻击的基础手段。可以使用 Nginx、HAProxy 或 WAF(Web Application Firewall)等工具实现。

示例(Nginx 配置):

http {

limit_req_zone $binary_remote_addr zone=one:10m rate=10r/s;

server {

location / {

limit_req zone=one burst=5;

}

}

}

上述配置限制了每个 IP 每秒最多发送 10 个请求,超过则进入队列等待,队列最多容纳 5 个请求。

4.2 使用防火墙和 WAF 过滤流量

通过配置防火墙规则或使用 WAF,可以识别并拦截异常请求。例如,过滤掉没有 User-Agent、Referer 等关键字段的请求,或设置请求体大小限制。

4.3 引入负载均衡

✅ 使用负载均衡器(如 Nginx、HAProxy、F5)将请求分发到多个后端服务器,可以有效缓解单一服务器的压力,并提高整体容灾能力。

4.4 使用 CDN

✅ 使用 CDN(内容分发网络)可以将静态资源缓存到边缘节点,减少源站直接暴露在攻击流量中的风险。同时,CDN 通常自带 DDoS 防护能力。

4.5 实施行为分析与流量监控

✅ 使用网络监控工具(如 Prometheus + Grafana、ELK、Splunk)实时分析流量模式,识别异常请求特征,及时发现潜在攻击行为。

4.6 启用 CAPTCHA 验证

在检测到异常请求行为时,可对用户进行 CAPTCHA 验证,有效识别和阻断自动化脚本或 bot 流量。

5. 总结

HTTP 洪水攻击是一种常见的 DDoS 攻击方式,具有伪装性强、检测困难等特点。攻击者通过大量合法或类合法的 HTTP 请求,消耗服务器资源,导致服务不可用。

面对这类攻击,我们需要从请求频率控制、流量过滤、负载均衡、CDN 缓存等多个层面构建综合防御体系。同时,定期更新安全策略、监控流量行为,也是保障 Web 服务稳定运行的关键。

✅ 防御建议:

- 启用请求频率限制

- 配置 WAF 规则

- 使用负载均衡和 CDN

- 实施流量监控和日志分析

- 必要时引入 CAPTCHA 验证

通过上述手段,可以显著提升 Web 服务器抵御 HTTP 洪水攻击的能力,降低业务风险。