1. 引言

TCP(Transmission Control Protocol) 是网络通信中最重要的协议之一,负责在客户端与服务端之间可靠地传输数据。为了管理连接状态和进行问题排查,TCP 使用了多种标志位(Flags),其中 RST(Reset)标志 是一个非常关键但又常常被忽略的部分。

RST 标志用于表示一个连接出现了异常或无效的状态,需要立即终止。 本文将详细讲解 RST 的常见触发原因、其在网络连接中的作用,以及它可能带来的安全风险。

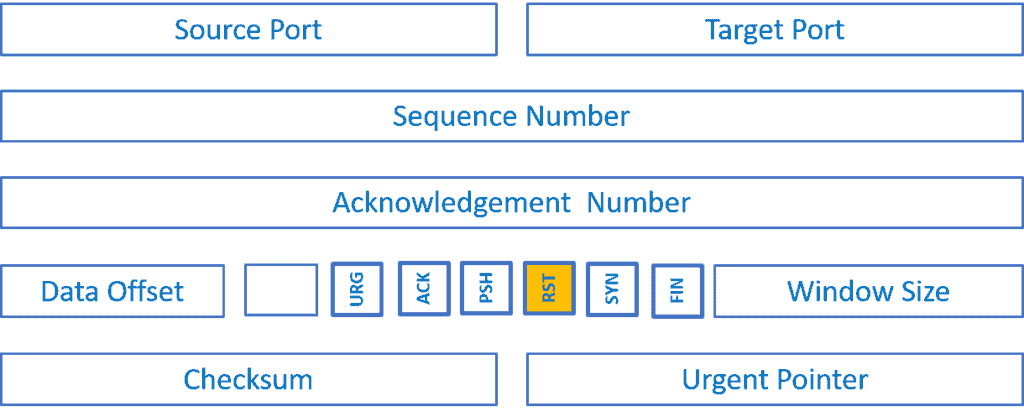

2. TCP 标志位简介

TCP 的标志位位于 TCP 报文头中,每个标志位都是一个二进制位,用于表示连接状态或控制通信流程。

常见的 TCP 标志位包括:

- ✅ SYN(Synchronize):用于建立连接时的同步阶段

- ✅ ACK(Acknowledgment):确认收到数据或连接请求

- ✅ FIN(Finish):表示连接结束

- ✅ PSH(Push):提示接收方立即将数据传递给应用层

- ✅ URG(Urgent):表示当前数据包含紧急数据

- ✅ RST(Reset):表示连接出现异常,需要立即终止

本文重点讨论 RST 标志的使用场景和触发条件。

3. RST 标志的常见触发原因

RST 标志通常用于表示连接出现了某种错误或不合规的行为,以下是一些最常见的触发场景:

3.1. 目标端口不存在

当客户端尝试连接一个不存在或未监听的端口时,服务端会返回一个 RST。

- ❗典型表现:客户端收到“Connection refused”错误

- ✅原因:

- 服务未启动

- 端口号错误

- 防火墙限制访问

3.2. 强制断开连接

当某一方主动终止连接,但未按照正常流程(FIN 交换)进行时,会发送 RST。

- ❗典型表现:出现“Connection reset”或“Connection closed by peer”错误

- ✅原因:

- 应用程序异常退出

- 进程被 kill

- socket 被强制关闭

3.3. 连接状态不同步

当客户端认为连接仍在进行,而服务端已经断开连接(例如服务器重启),客户端发送的报文会被服务端视为非法,从而触发 RST。

- ✅原因:

- TCB(Transmission Control Block)丢失

- 服务器重启后未保留连接状态

3.4. 服务端连接队列满

服务端的监听队列(backlog)满了之后,新的连接请求将被丢弃并返回 RST。

- ✅原因:

- 客户端连接请求过快,服务端来不及 accept

- 服务端负载过高

3.5. TIME-WAIT 状态冲突

当客户端处于 TIME-WAIT 状态时,收到旧的 SEQ/ACK 报文,会回复 ACK,但服务端已关闭连接,因此返回 RST。

- ✅原因:

- 网络延迟导致旧报文重传

- TIME-WAIT 时间未过

3.6. 限制绑定的 IP 地址

服务端监听时绑定了特定 IP,而客户端连接的是其他 IP,服务端会拒绝连接并发送 RST。

- ✅原因:

- bind 地址配置错误

- 安全策略限制访问 IP

3.7. 防火墙/中间设备干预

某些防火墙或中间设备会主动发送 RST 来终止连接,例如:

- ✅原因:

- 会话超时

- 安全策略匹配

- 状态不一致(如 SYN 已过期)

3.8. TCP 缓冲区溢出

当接收端的 TCP 缓冲区已满,无法接收更多数据时,可能会触发 RST。

- ✅原因:

- 网络拥塞

- 接收端处理能力不足

- TCP 流量控制失效

4. RST 的连接终止流程

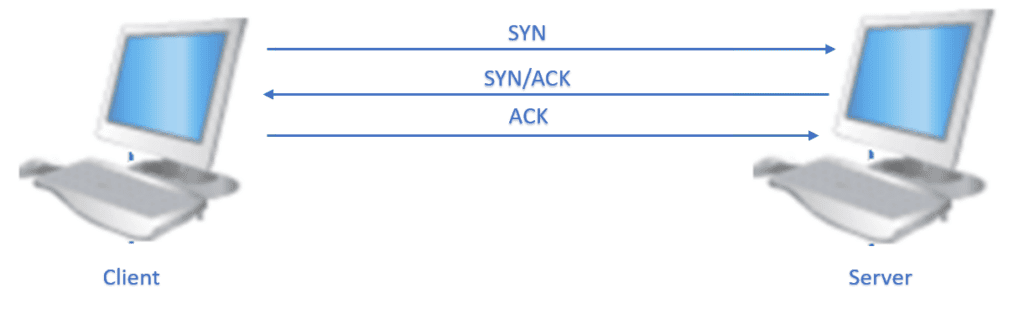

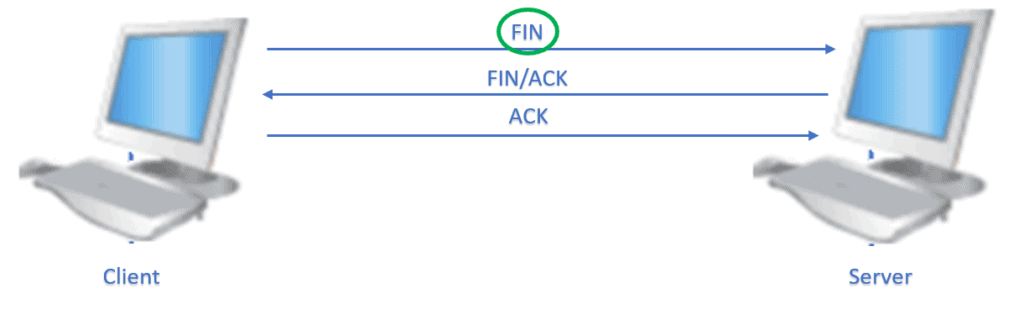

4.1. 正常连接建立与关闭流程

TCP 连接建立采用 三次握手:

连接关闭采用 四次挥手(或简化为三次):

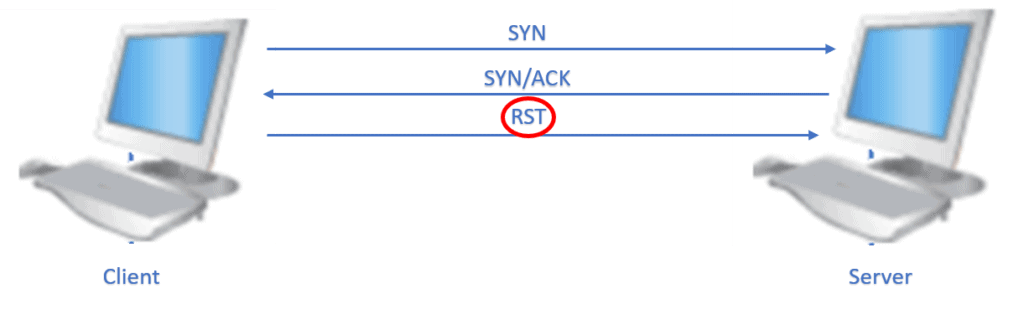

4.2. 使用 RST 终止连接

当某一方发送 RST 时,连接会立即终止,无需等待 ACK。

- ✅特点:

- 不需要等待响应

- 不保证数据完整性

- 适用于异常情况

5. TCP RST 攻击

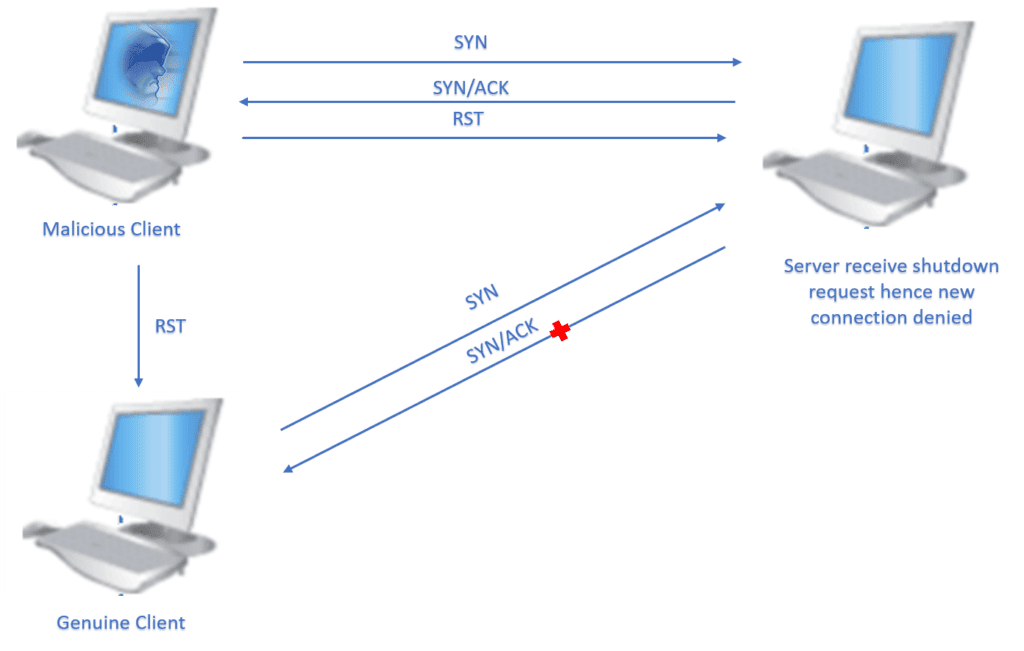

黑客可以利用伪造的 TCP RST 包来中断正常连接,从而造成服务中断。

攻击流程如下:

- 黑客向服务器发送大量 SYN 请求

- 服务器响应 SYN-ACK 并等待 ACK

- 黑客伪造 RST 包,发送给服务器或客户端

- 服务器或客户端收到 RST 后立即断开连接

影响:

- ✅ 导致连接异常中断

- ✅ 引发 DDoS 攻击

- ✅ 影响用户体验与系统稳定性

6. 总结

RST 是 TCP 协议中用于处理异常连接的重要机制。它可以在多种场景下被触发,包括端口未监听、连接状态不同步、缓冲区溢出、防火墙干预等。

同时,RST 也可能被黑客利用进行攻击,因此在开发、运维和安全防护中,我们需要:

- ✅ 理解 RST 的触发机制

- ✅ 监控 TCP 标志位变化

- ✅ 合理配置防火墙和连接队列

- ✅ 避免因 RST 导致的服务中断

掌握这些知识,有助于我们更好地排查网络问题、提升系统稳定性,并增强对网络攻击的防御能力。