1. 引言

随着计算和网络的持续普及,越来越多的服务已经迁移到了数字世界。随之而来的是,执行的过程和传输的数据都变得更具价值。在这种背景下,网络犯罪分子和恶意实体也在不断努力试图访问这些过程和数据以获取利益,尤其是经济利益。

然而,这些恶意实体发起的攻击通常呈现出一定的模式,使得系统管理员和运维人员可以预防、识别并缓解这些攻击。

在本教程中,我们将学习网络杀伤链(Cyber Kill Chain)这一框架,来理解这些攻击的模式。首先,我们会回顾“杀伤链”这一术语的起源;接着分析网络杀伤链的各个阶段;然后探讨防御方如何利用这一模型来预防和缓解攻击;最后进行总结。

2. 杀伤链的起源

“杀伤链”一词最早并非用于描述任何数字攻击的行为模式。实际上,这一概念最初源自美国军方。其核心思想是定义一系列标准阶段,以成功执行一次军事攻击。

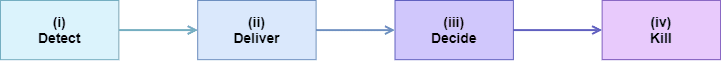

在军事场景中,杀伤链通常包含四个阶段,如下图所示:

- 探测(Detection):识别攻击目标,使用雷达扫描、卫星地图等手段。

- 投送(Delivery):将人员、武器和物资部署到战略位置。

- 决策(Decision):评估当前局势,选择最佳攻击时机。

- 击杀(Killing):执行攻击,摧毁目标。

这一军事杀伤链后来被引入网络安全领域,形成了我们今天所说的“网络杀伤链”。

3. 网络杀伤链

网络杀伤链是军事杀伤链在数字世界中的延伸。它将类似的攻击规划逻辑应用于计算和网络环境,旨在为识别、预防和缓解网络攻击提供一个标准化模型。因此,我们可以将网络杀伤链视为一种网络安全防御框架。

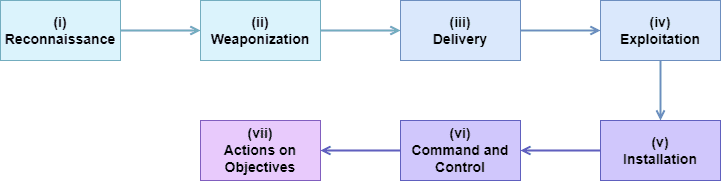

该模型共包含七个阶段:

- 侦察(Reconnaissance)

- 武器化(Weaponization)

- 投递(Delivery)

- 利用(Exploitation)

- 安装(Installation)

- 命令与控制(Command and Control)

- 达成目标(Actions on Objectives)

这些阶段构成一个有序的攻击流程,后一阶段依赖于前一阶段的成功执行。如下图所示:

下面我们逐一解析这七个阶段。

3.1 侦察(Reconnaissance)

这是攻击的起点。攻击者在此阶段选择目标,可以是个人、组织,也可以是特定的系统。

在这一阶段,攻击者会尝试发现目标系统中的潜在漏洞,包括硬件、软件、网络功能和防御机制(如杀毒软件、流量分析工具等)中的弱点。

✅ 典型手段:

- 网络扫描

- 社交工程调查

- 公开信息搜集(如LinkedIn、GitHub)

3.2 武器化(Weaponization)

在识别出目标的漏洞后,攻击者会准备用于攻击的恶意工具。这些工具通常针对特定漏洞进行定制。

✅ 常见工具包括:

- 病毒(Virus)

- 蠕虫(Worm)

- 木马(Trojan)

- 勒索软件(Ransomware)

⚠️ 这一阶段的攻击工具通常是隐蔽的,且具有高度针对性。

3.3 投递(Delivery)

攻击者需要将恶意工具传送到目标系统中。这一阶段的关键是找到最有效的传播方式。

✅ 常见攻击方式:

- 钓鱼邮件(Phishing)

- 恶意网站

- 社交工程诱导下载

⚠️ 投递阶段是攻击成功的关键,很多攻击失败都发生在这个阶段。

3.4 利用(Exploitation)

一旦恶意代码进入目标系统,攻击者可以选择激活或暂时潜伏。

在这一阶段,攻击者会触发恶意代码,利用之前发现的漏洞实现系统入侵。

✅ 典型操作:

- 利用缓冲区溢出漏洞

- 执行远程代码

- 提权

3.5 安装(Installation)

攻击者获得系统访问权限后,会进行持久化操作,确保即使重启系统,也能继续控制。

✅ 常见行为包括:

- 安装后门

- 修改系统配置

- 设置定时任务

- 启用加密勒索模块

⚠️ 这一阶段的目标是维持访问权限,便于后续操作。

3.6 命令与控制(Command and Control)

攻击者通过已安装的恶意程序与目标系统建立连接,进行远程控制。

✅ 常见操作包括:

- 下载更多恶意模块

- 执行命令

- 窃取数据

- 控制摄像头、麦克风等设备

⚠️ 攻击者可能不直接参与此阶段,而是通过自动化脚本或C2服务器进行远程操控。

3.7 达成目标(Actions on Objectives)

这是攻击的最终阶段,攻击者实现其目的。

✅ 常见的攻击目标包括:

- 窃取敏感数据(如银行账户、客户信息)

- 破坏系统功能

- 加密文件勒索赎金

- 瘫痪服务(如DDoS)

⚠️ 不同攻击者的目标差异很大,但这一阶段标志着攻击的“成功”。

4. 防御视角

网络杀伤链的七个阶段构成一个高度依赖前序阶段的攻击流程。也就是说,攻击必须按顺序执行,每一步都依赖前一步的成功。

这意味着防御方只需在任意一个阶段(除侦察阶段)成功阻止攻击,就能有效阻止整个攻击链。

✅ 防御策略建议:

| 阶段 | 防御手段 |

|---|---|

| 侦察 | 强化系统安全设计,隐藏暴露面 |

| 投递 | 部署反钓鱼系统、邮件过滤 |

| 利用 | 及时更新补丁,修复漏洞 |

| 安装 | 限制用户权限,禁用自动运行 |

| 命令与控制 | 监控异常网络连接,使用防火墙规则 |

| 达成目标 | 数据加密、定期备份、日志审计 |

⚠️ 越早发现攻击越好。攻击者越早被阻止,对系统的潜在破坏就越小。

5. 总结

在本教程中,我们详细解析了网络杀伤链的起源、结构及其防御意义。

网络攻击并非一蹴而就,而是需要经过多个精心策划的阶段。攻击者通常会做充分准备,因此防御方也必须采取主动措施,构建多层次的防护体系。

✅ 关键总结:

- 网络杀伤链提供了一个系统化的攻击分析框架

- 每个阶段都有对应的防御策略

- 成功防御只需要在任意一个阶段打断攻击链

- 安全建设应从系统设计阶段开始,而非事后补救

通过理解攻击者的思维和行为模式,我们可以更有针对性地构建安全防线,保障系统的稳定运行。