1. 简介

本文将深入讲解防火墙技术,特别是无状态防火墙(Stateless Firewall)与有状态防火墙(Stateful Firewall)之间的异同。

我们会先简要回顾防火墙的基本概念与作用,然后分别介绍无状态和有状态防火墙的工作机制与特点,最后通过一个对比表格帮助你快速掌握两者的核心差异。

2. 防火墙概述

随着互联网的普及,越来越多的业务操作和数据交换都依赖于网络。这也吸引了大量网络攻击者试图非法获取敏感信息或破坏系统。

为了保护企业与个人网络,防火墙成为了一种非常有效的安全手段。简单来说,防火墙是一种用于监控和控制网络流量的机制,它根据预设规则决定是否允许流量通过。

防火墙可以基于多种方式工作,例如:

- 检查数据包头部,阻止来自特定IP地址的流量

- 检查数据包载荷,识别特定应用的流量特征

- 作为代理,中间化客户端与服务器之间的通信

常见的防火墙类型包括:

- 包过滤防火墙(Packet-filtering firewalls):最基础的防火墙,基于数据包头部信息进行过滤

- 下一代防火墙(Next-generation firewalls):结合深度包检测、杀毒等能力的高级防火墙

- 代理防火墙(Proxy firewalls):工作在应用层,作为客户端与服务器之间的中介

而根据是否跟踪连接状态,防火墙又可分为无状态和有状态两类,我们将在下面详细展开。

3. 无状态防火墙

3.1 核心特性

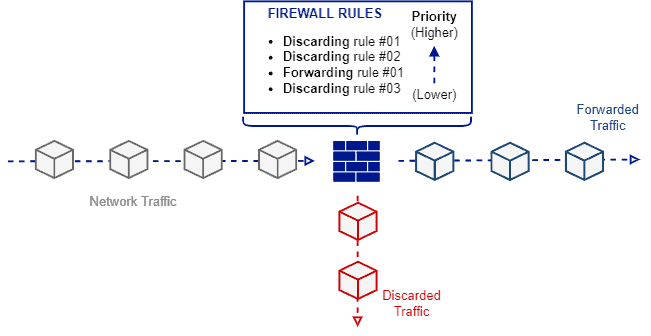

无状态防火墙的最大特点是:对每个数据包的处理都是独立的。它不关心这个数据包属于哪个连接、也不记录之前的数据包状态。

因此,它的规则通常是静态的,由网络管理员预先设定。这些规则不会因为网络连接的状态变化而改变。

3.2 工作原理

无状态防火墙通过匹配预设规则来决定是否允许数据包通过。这些规则通常按优先级顺序排列,一旦匹配到某条规则,就会执行对应的动作(允许或拒绝),不再继续检查后续规则。

下图展示了无状态防火墙的典型处理流程:

3.3 优缺点

✅ 优点:

- 性能高,适合处理大流量

- 规则结构简单,易于部署和维护

❌ 缺点:

- 安全性较低,无法识别逻辑异常的流量(如伪造响应包)

- 规则数量通常较多,需同时配置入站和出站规则

3.4 适用场景

适用于对性能要求较高、安全等级相对较低的环境,例如:

- 网络服务链中的前置过滤器

- 边缘网络的初步流量控制

4. 有状态防火墙

4.1 核心特性

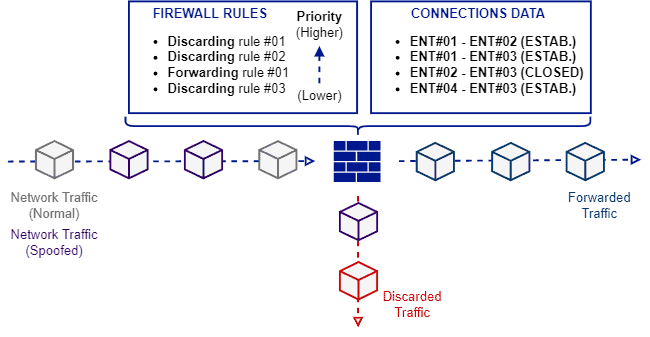

有状态防火墙在无状态的基础上增加了对连接状态的追踪能力。它不仅检查数据包本身,还会记录连接的建立、传输和关闭过程。

因此,它可以判断一个数据包是否属于某个合法的连接,从而有效识别并阻止伪造流量。

4.2 工作原理

有状态防火墙会维护一个连接状态表(Connection Tracking Table),记录每个连接的详细信息,包括:

- 源IP、目的IP

- 源端口、目的端口

- TCP状态(如SYN、ACK、FIN)

- 当前连接的生命周期

当一个新的数据包到达时,它不仅会检查规则,还会查询连接状态表,判断该数据包是否属于某个合法的连接。

下图展示了有状态防火墙的工作流程:

4.3 典型应用场景

有状态防火墙可以有效识别以下两种非法流量:

- 伪造响应包:攻击者伪造来自可信源的响应数据包,尝试绕过防火墙

- 僵尸网络攻击:受控设备发送大量伪造请求,发起DDoS攻击

4.4 优缺点

✅ 优点:

- 安全性高,能识别逻辑异常流量

- 规则更简洁,只需配置连接方向(如允许出站)

❌ 缺点:

- 性能开销较大,可能成为网络瓶颈

- 成本较高,适合对安全性要求高的场景

4.5 适用场景

适用于对安全性要求较高的环境,例如:

- 企业核心网络边界

- 金融、医疗等高敏感行业

- 需要抵御复杂攻击的系统

5. 对比总结

| 特性 | 无状态防火墙 | 有状态防火墙 |

|---|---|---|

| 是否基于规则 | ✅ 是 | ✅ 是 |

| 是否基于连接 | ❌ 否 | ✅ 是 |

| 对抗伪造攻击能力 | ⚠️ 较弱 | ✅ 强 |

| 处理性能 | ✅ 更高,适合大流量 | ⚠️ 易成为瓶颈 |

| 成本 | ✅ 相对便宜 | ⚠️ 更贵 |

6. 总结

防火墙是网络安全的基石之一。无状态和有状态防火墙各有优劣,在实际应用中应根据具体场景选择合适的类型。

如果你更关注性能和成本,无状态防火墙是一个不错的选择;但如果你的系统面临较高安全风险,有状态防火墙则是更稳妥的保障。

✅ 建议:

- 边缘网络使用无状态防火墙做初步过滤

- 核心网络部署有状态防火墙加强安全防护

- 在高并发、高安全要求的系统中,可考虑两者结合使用

选择合适的防火墙类型,不仅能提升系统安全性,还能避免不必要的性能浪费。