1. 简介

在本篇教程中,我们将深入探讨一种非常常见且极具破坏力的网络安全威胁:钓鱼攻击(Phishing Attacks)。这个词的灵感来源于“钓鱼”这个比喻,攻击者通过发送诱饵信息,诱骗用户执行某些本不该执行的操作,比如泄露敏感信息或下载恶意软件。

2. 什么是钓鱼攻击?

钓鱼攻击是一种利用虚假信息(如电子邮件、网站、社交媒体、短信或电话)来诱骗用户泄露敏感信息或安装恶意程序的攻击方式。这类攻击依赖于社会工程学(Social Engineering)技巧,让受害者误以为自己收到的是来自可信来源的合法信息。

用户一旦点击了链接、打开附件或仅仅阅读了邮件内容,就可能泄露自己的账户密码、银行卡信息,甚至被引导至中间人攻击(MITM)环境。目前最常见的是通过垃圾邮件进行的钓鱼攻击。

如果攻击对象不是特定个人或企业,我们称之为“群发钓鱼(Bulk Phishing)”;而针对特定个体或组织的攻击则称为“鱼叉式钓鱼(Spear Phishing)”。

钓鱼邮件中常包含指向伪造网站的链接,诱导用户输入登录凭证、银行账户等信息。攻击者还可能通过在邮件中嵌入带有追踪参数的图片链接,来判断邮件是否被打开,甚至获取用户的 IP 地址和浏览器信息。

此外,攻击者还可能利用客户端软件的漏洞,例如强制自动下载恶意文件或执行代码。这些漏洞可能来自邮件客户端,也可能来自附件中嵌入的 Word 文档、PDF 文件或其他媒体文件。

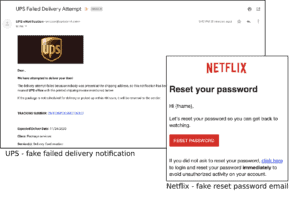

3. 一些钓鱼邮件示例

即使是最有安全意识的用户,也可能被设计精良的钓鱼邮件所欺骗。以下是一些非常具有欺骗性的伪造邮件示例:

由于互联网邮件使用的 SMTP 协议(Simple Mail Transfer Protocol)本身存在安全性缺陷,攻击者可以轻易伪造“发件人”字段。这意味着他们可以冒充任意来源发送邮件。

更危险的是,这些邮件中的链接往往会指向伪造的网站,且 URL 名称可能与真实网站高度相似,进一步增加识别难度。

4. 知名钓鱼攻击案例

从 2013 年到 2015 年间,Facebook 和 Google 曾被一封伪造的邮件欺骗,误将超过 1 亿美元的款项汇入假冒合作方的账户。这类攻击成本极低,但破坏力巨大,是黑客入侵企业系统的首选方式之一。

一旦攻击者获取员工的登录凭证,就可能进一步访问企业的外联网系统和公司 VPN,最终窃取核心业务数据。例如:

✅ 2016 年民主党全国委员会(DNC)黑客事件

✅ 2021 年 LinkedIn 鱼叉式钓鱼攻击

✅ 2014 年索尼影业泄密事件:攻击始于一封带有恶意附件的钓鱼邮件,部分员工点击后,黑客得以在系统中潜伏数月,窃取超过 100TB 的敏感数据,包括邮件、社保号、名人信息等。

5. 如何防范钓鱼攻击?

5.1 用户行为是关键

钓鱼攻击本质上是利用了用户的安全意识薄弱。因此,最有效的防护手段之一就是加强员工的安全意识培训。即使是设计再精良的钓鱼邮件,通常也会暴露一些可疑信号,比如:

- 提供用户从未参与过的奖品、服务或“天上掉馅饼”的机会(如尼日利亚王子、中奖彩票、未认领遗产等)

- 伪装成旧识发送邮件,尤其是来自被盗联系人列表

- 邮件内容制造恐慌感,如涉及法律诉讼、银行通知等,诱导用户立即点击链接

- 包含可疑附件,如含有可执行文件的压缩包

- 链接指向的网址与声称的来源不一致

5.2 技术手段辅助防护

除了人为识别,还可以借助以下工具来降低风险:

- ✅ 反钓鱼邮件软件:可自动扫描邮件内容,识别可疑链接和附件

- ✅ 多因素身份验证(MFA):即使账号泄露,也能防止被直接登录

- ✅ 防火墙与流量监控工具:拦截来自未知来源的下载请求

- ✅ 终端安全解决方案:保护浏览器安全,阻止未知程序运行

- ✅ 定期更新系统与软件:修复已知漏洞,降低被攻击风险

6. 总结

钓鱼攻击虽然技术门槛低,但破坏力极强,已成为网络安全中最常见的威胁之一。它不依赖复杂的黑客技术,而是利用人性弱点和社交工程技巧,诱导用户上当。

因此,提升用户的安全意识和识别能力,是防范钓鱼攻击最核心的一环。技术手段可以作为辅助,但不能替代人的判断。企业应将安全培训作为日常运营的重要组成部分,才能有效降低被钓鱼攻击成功入侵的风险。