1. 表单劫持概述

表单劫持(Formjacking)是一种隐蔽且具有威胁性的网络攻击方式,攻击者通过在网页表单中注入恶意脚本,窃取用户提交的敏感信息。随着互联网应用场景的多样化,用户经常通过表单向服务端提交诸如登录凭证、信用卡号等敏感数据。攻击者正是利用这一点,将恶意代码注入合法表单中,在用户提交数据时同时将信息发送到攻击者的服务器。

本文将从 Web 表单的基本原理入手,深入分析表单劫持的攻击机制、传播路径以及常见后果,并提供有效的防御建议。

2. Web 表单简介

Web 表单是用户与在线服务交互的重要手段之一。通过填写输入框、选择选项、勾选复选框等操作,用户可以向服务器提交数据以完成注册、登录、支付等操作。

典型的 Web 表单包含以下元素:

- 文本输入框:用于输入用户名、密码、地址等信息

- 下拉选择框:允许用户从预设选项中进行选择

- 复选框 / 单选框:用于多选或单选场景

- 按钮:如“提交”、“重置”等操作触发点

下图是一个典型的登录表单示例:

从技术角度看,Web 表单依赖 HTML、CSS、JavaScript 构建前端交互,通过 HTTP/HTTPS 协议与后端服务通信,最终可能将数据存入数据库或用于业务逻辑处理。

3. 表单劫持攻击机制

表单劫持的核心在于:当用户填写并提交表单时,数据不仅发送到合法服务器,还会被悄悄转发给攻击者的服务器。

攻击者通常会在表单中插入一段 JavaScript 脚本,这段脚本会在用户提交时截取数据,并通过异步请求发送到远程服务器。整个过程对用户完全透明,很难察觉。

3.1. 攻击流程

表单劫持通常包含以下三个阶段:

✅ 感染表单页面:攻击者通过多种方式将恶意脚本注入目标页面

✅ 等待用户提交:攻击者等待大量用户访问并填写表单

✅ 收集并利用数据:攻击者将窃取的数据用于欺诈、转卖等非法用途

3.2. 感染方式

攻击者并不一定需要直接访问目标服务器,以下是常见的感染方式:

3.2.1. 第三方资源污染

- 使用了含有恶意代码的第三方库或插件

- 第三方广告脚本被篡改,注入恶意 JS

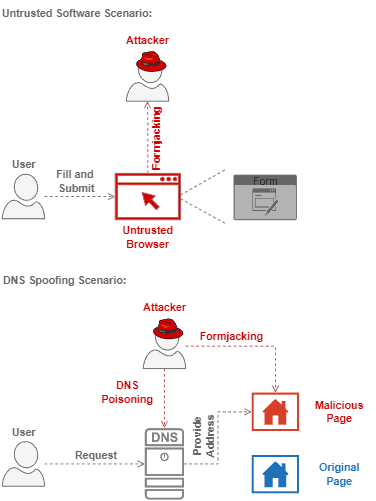

3.2.2. 用户端污染

- 用户使用了恶意浏览器或插件,自动修改页面内容

- 浏览器扩展中嵌入了恶意脚本,劫持页面事件

3.2.3. DNS 欺骗(DNS Spoofing)

- 攻击者伪造 DNS 响应,使用户访问的是攻击者控制的服务器

- 用户看到的表单页面看似合法,实则已被篡改

下图展示了两种常见的用户侧感染方式:

3.3. 攻击后果

- 信用卡信息泄露:用于非法交易或转卖

- 账号凭证被盗:导致用户账户被控制

- 企业数据泄露:如注册表单中的企业邮箱、电话等信息

- 品牌声誉受损:用户信任度下降,影响业务转化

4. 防御策略

表单劫持攻击隐蔽性强,但并非无法防范。以下是开发者和用户可采取的一些有效措施:

4.1. 开发者层面

✅ 使用可信资源:只引入经过验证的第三方库和脚本

✅ 内容安全策略(CSP):限制页面只能加载指定来源的脚本

✅ 定期安全审计:检查页面是否被注入非法脚本

✅ 最小化第三方依赖:减少攻击面

✅ 监控异常请求:检测非常规的 POST 请求来源

4.2. 用户层面

✅ 使用正规浏览器与插件:避免安装来路不明的扩展

✅ 启用浏览器安全功能:如广告拦截、脚本控制(如 NoScript)

✅ 关注账户动态:及时发现异常交易或登录

✅ 使用虚拟卡/一次性卡号:降低信用卡信息泄露风险

4.3. 企业层面

✅ 部署 WAF(Web 应用防火墙):过滤非法请求

✅ 日志分析与行为检测:识别异常表单提交行为

✅ 用户教育:提升用户安全意识,识别可疑行为

5. 总结

表单劫持是一种隐蔽但危害极大的攻击方式,尤其在电商、金融、社交等涉及敏感信息提交的场景中尤为常见。攻击者通过注入恶意脚本,实现对用户数据的窃取,进而用于欺诈、转卖等非法活动。

作为开发者,应从资源引入、安全策略、监控机制等多个层面加强防御;而用户也应提升安全意识,避免使用不可信的软件或插件。

✅ 关键点回顾:

- 表单劫持利用 Web 表单提交机制窃取用户数据

- 攻击可通过第三方资源、用户端污染或 DNS 欺骗实现

- 防御措施包括 CSP、资源审查、WAF、用户教育等

- 表单安全是现代 Web 安全体系中不可忽视的一环

表单劫持虽隐蔽,但只要我们在开发、部署、运维和使用等各个环节保持警惕,就能有效降低风险,保护用户数据安全。