1. 引言

在数字世界中,获取敏感信息和伪装身份一直是攻击者的核心目标之一。实现这一目标的手段多种多样,例如 DDoS 攻击和某些类型的恶意软件。为了应对这些威胁,互联网协议也在不断发展,例如通过加密技术来保障通信安全。

然而,随着防御机制的增强,攻击手段也随之进化。中间人(MITM)攻击就是一种在该背景下广泛出现的攻击方式。MITM 攻击的核心在于攻击者伪装成通信双方中的合法实体,从而截获并操控他们之间的通信内容。

本文将深入解析 MITM 攻击的工作原理。

我们将从攻击者的典型动机讲起,接着分析技术细节,最后列举一些现实世界中的 MITM 攻击案例。

2. MITM 攻击的常见动机

随着互联网的普及,大量敏感信息每天在网络中传输。其中一部分信息具有财务或战略价值,因此成为黑客窃取的目标。

此外,通过截获通信内容,攻击者可能发现目标系统的弱点,从而为后续更复杂的攻击做准备。

最后,MITM 攻击不仅可以窃听通信,还可以伪造消息并冒充通信一方发送给另一方,从而诱导对方做出特定反应或造成欺骗。

总结起来,MITM 攻击的动机可以归纳为以下三类:

✅ 信息收集(Enumeration):通过监听通信发现目标系统的漏洞,为后续攻击铺路

✅ 间谍行为(Espionage):获取敏感或机密信息

✅ 欺骗行为(Deception):篡改通信内容,误导受害者

3. MITM 攻击的技术原理

MITM 攻击通常分为两个主要阶段:

- 身份伪装(Identity Spoofing)

- 流量截获(Traffic Interception)

我们将在下面分别详细讲解这两个阶段。虽然本文以客户端/服务器架构为例进行说明,但 MITM 攻击同样适用于其他网络架构。

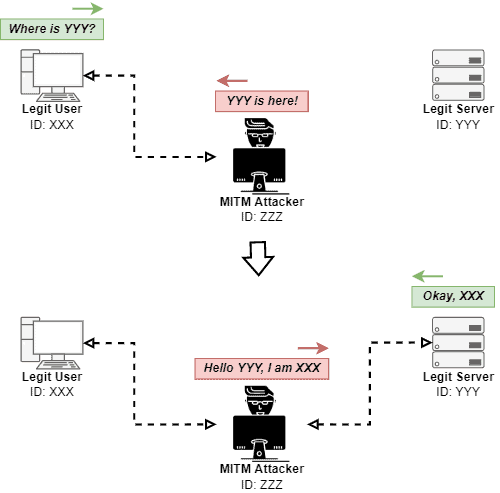

3.1. 身份伪装

身份伪装的目的是让客户端误以为攻击者就是合法的服务端。一旦成功,客户端会将所有通信发送给攻击者。

与此同时,攻击者也会伪装成客户端,与真正的服务端通信。

这样,攻击者就成为了通信双方之间的“中间人”。客户端和服务端都以为他们正在正常通信,但实际上所有数据都经过攻击者中转。

需要注意的是,这并不意味着攻击者不能修改通信内容。相反,他可以对通信数据进行篡改,只要修改得足够自然,通信双方就不会察觉。

下图展示了这一过程:

攻击者可以通过以下几种方式实现身份伪装:

- ARP 欺骗(ARP Spoofing):将攻击者的 MAC 地址绑定到目标 IP 地址

- IP 欺骗(IP Spoofing):修改数据包的源或目标 IP 地址

- DNS 欺骗(DNS Spoofing):篡改 DNS 解析结果,将合法域名指向攻击者的 IP

具体使用哪种方式,取决于攻击者所处的网络环境以及通信协议的类型。

3.2. 流量截获

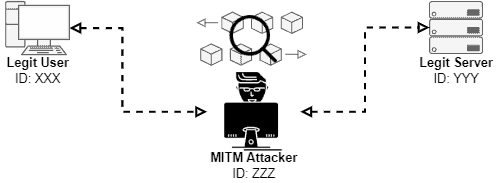

在成功伪装身份之后,攻击者便开始截获客户端与服务端之间的所有通信流量。

⚠️ 这个阶段并不简单。

攻击者必须确保通信的透明性,不能让客户端或服务端察觉到异常。例如:

- 如果只是监听流量,应尽量避免造成延迟或丢包

- 如果修改数据,必须保持逻辑一致性,避免引起怀疑

否则,一旦通信双方发现异常,可能会断开连接或停止通信。

下图展示了攻击者监听通信的过程:

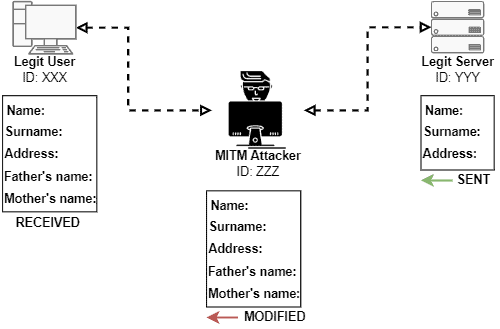

此外,攻击者在修改数据时也需格外小心。例如,他可能修改服务端发送给客户端的页面内容,诱导用户输入敏感信息,或跳转到攻击者控制的恶意网站。

下图展示了数据篡改的过程:

总之,攻击者需要在实现攻击目标和保持通信透明之间取得平衡。

4. MITM 攻击的实际案例

虽然 MITM 攻击常与现代网络安全联系在一起,但它并不是一个新概念。历史上也发生过许多著名的 MITM 攻击事件。

4.1. 巴宾顿阴谋(Babington Plot)

1586 年,英国曾发生一起企图刺杀伊丽莎白一世的阴谋。在这起事件中,信件被中间人截获并解密,最终导致阴谋败露。这被认为是历史上最早的 MITM 攻击之一。

4.2. 二战期间的无线电欺骗

在二战期间,盟军持续监听德国的无线电通信。每当德国发送完一条消息后,盟军便在同一频率上重发相同内容。这样,德国通信人员难以分辨哪些是真实消息,哪些是盟军伪造的。

4.3. DigiNotar 证书泄露事件(2011)

2011 年,数字证书机构 DigiNotar 被入侵,导致超过 500 个知名网站(如 Google、Skype)的证书泄露。攻击者利用这些证书伪造网站,实施 MITM 攻击。

4.4. Equifax 信用评分 App(2017)

2017 年,Equifax 的信用评分 App 因未正确使用 HTTPS 协议,导致用户数据在传输过程中被截获,成为 MITM 攻击的受害者。

5. 总结

在本文中,我们深入探讨了 MITM 攻击的原理、动机以及实际案例。

✅ MITM 攻击的核心在于身份伪装和流量截获

✅ 攻击者可以通过 ARP、IP、DNS 欺骗等手段实现伪装

✅ 截获流量后,攻击者可监听、篡改甚至伪造通信内容

✅ MITM 攻击历史悠久,现代互联网中也屡见不鲜

MITM 攻击对全球数字安全构成严重威胁。由于攻击过程对用户高度透明,很多用户甚至在数据被盗后都毫无察觉。

因此,作为开发者和服务维护者,务必采取有效措施防范 MITM 攻击,例如:

- 使用强加密协议(如 TLS 1.3)

- 实施多因素认证(MFA)

- 强制使用 HTTPS

- 定期更新证书和密钥

只有通过技术手段和安全意识的双重提升,才能最大程度地抵御 MITM 攻击带来的风险。