1. 什么是 Wardriving?

在我们日常生活中,网络连接已经从一种奢侈品演变为一种基本需求。随着无线网络的普及,我们几乎可以在任何地方连接互联网:家中、咖啡馆、地铁站甚至公共场所。

但与此同时,这也为黑客提供了更广阔的攻击面。虽然不是所有无线网络都容易被攻破,但他们可以尝试收集尽可能多的网络信息,以提高攻击成功的概率。

✅ Wardriving(无线网络探测) 是指驾驶车辆携带具备无线功能的设备,用于探测并绘制 Wi-Fi 接入点(Access Point)位置的行为。

2. Wardriving 所需设备

要进行 Wardriving,最基础的设备包括:

- 一台笔记本电脑、智能手机或其他便携式电子设备(如 Raspberry Pi 或 Arduino)

- 支持监听模式的 Wi-Fi 适配器

- GPS 设备(用于记录每个网络的位置)

这些设备中,Wi-Fi 适配器负责扫描和识别 Wi-Fi 网络,GPS 用于定位。

✅ 一个常用的 Wardriving 工具是 Kismet,这是一个开源工具,支持 Windows、Linux 和 macOS。它可以:

- 扫描 Wi-Fi 接入点

- 识别使用的安全协议(如 WPA2、WEP 或无加密)

- 显示信号强度

- 结合其他工具记录位置信息或检测已知漏洞

✅ 另一些适合移动设备的工具包括:

- Android 上的 Wi-Fi Analyzer

- iOS 上的 Wi-Fi Finder

这些 App 可以扫描 Wi-Fi 网络、显示信号强度,并绘制出网络覆盖图。

3. Wardriving 的用途

Wardriving 的主要目的是 识别 Wi-Fi 网络的存在及其地理位置。这一信息可用于多个场景:

- 普通用户寻找可用 Wi-Fi 连接

- 企业优化自身 Wi-Fi 覆盖范围

- 城市规划者构建免费 Wi-Fi 基础设施(例如部署市政 Wi-Fi)

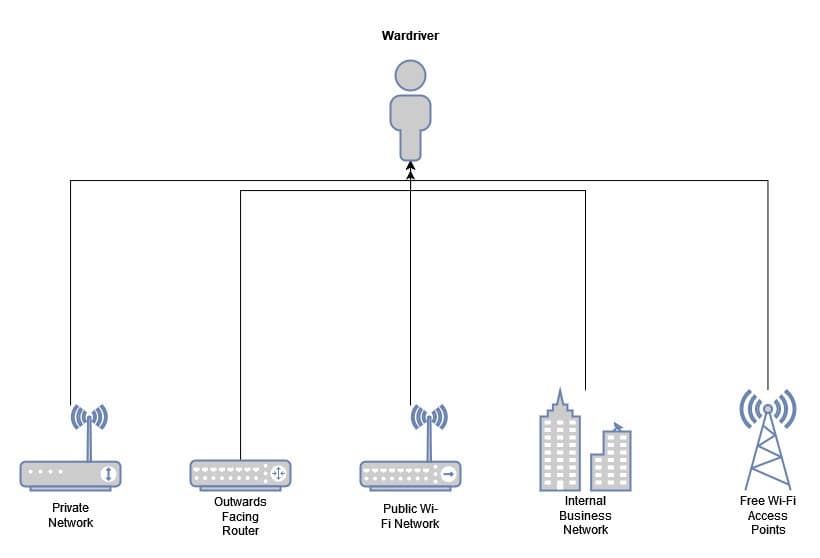

下图展示了一个 Wardriver 在一次探测过程中可能识别到的多个 Wi-Fi 接入点:

此外,Wardriving 也可以用于 发现无线网络中的安全漏洞。例如:

- 检查网络是否使用弱加密(如 WEP)

- 是否存在默认密码

- 是否开启 SSID 广播

⚠️ 需要注意的是:仅识别网络信息本身并不构成入侵,但这些信息可能被攻击者利用来进一步实施攻击。

因此,Wardriving 是一把双刃剑:

- 攻击者 用它来侦察目标网络的弱点

- 防御者 用它来发现自身网络中的安全问题并加以修复

还有一些 Wardriving 竞赛,参赛者比拼谁能在指定区域内扫描到最多的 Wi-Fi 接入点。这类活动通常作为技术爱好进行,在允许此类行为的国家受到监管。

4. 安全与法律问题

Wardriving 的安全影响取决于执行者的目的。通过绘制 Wi-Fi 网络图,攻击者可以识别出安全性较差的区域,从而尝试非法访问网络,窃取敏感信息(如银行账户、个人资料等)。

这类行为在多数国家属于违法行为。因此,我们应采取以下措施保护自己的 Wi-Fi 网络:

- 更改路由器默认密码 ✅

- 启用强加密(如 WPA3)✅

- 使用防火墙 ✅

⚠️ 即使没有恶意目的,Wardriving 在某些国家也可能涉及法律风险。例如:

- 未经允许访问他人 Wi-Fi 是非法的

- 某些国家禁止监听无线信号,即使是开放网络

因此,进行 Wardriving 的人应了解所在地区的法律法规,避免触法。

5. 如何防范 Wardriving?

防范 Wardriving 的核心就是加强 Wi-Fi 网络的安全性:

- ✅ 更改默认密码:很多网络被攻破是因为使用了默认密码

- ✅ 启用加密通信:确保无线通信使用 WPA2/WPA3 加密

- ✅ 关闭 SSID 广播:隐藏网络名称,增加攻击难度

- ✅ 使用防火墙:过滤可疑流量,提升整体安全性

这些措施可以为大多数用户提供足够强的无线网络防护。

6. 总结

本文介绍了 Wardriving 的定义、所需设备、用途以及相关的安全与法律问题。作为一种探测无线网络的技术手段,Wardriving 既可以用于攻击,也可以用于防御。了解其原理和风险,有助于我们更好地保护自己的网络环境。

✅ 安全提示:无论你是普通用户还是企业管理员,都应定期检查 Wi-Fi 安全设置,防止成为 Wardriving 的潜在目标。