1. 概述

在本文中,我们将通过一个实际案例,深入探讨窃听攻击(Eavesdropping Attack)。

同时,我们也会介绍窃听攻击的常见变种以及一些关键的防御手段。

窃听攻击是一种常见的网络安全威胁,攻击者在通信双方不知情的情况下,拦截并监听其通信内容。这种攻击方式对数据的机密性和完整性构成了严重威胁。

2. 窃听攻击概述

窃听攻击(Eavesdropping Attack),也被称为监听攻击或搭线窃听,是网络攻击中非常常见的一种类型。攻击者通过各种手段在不被察觉的情况下监听通信内容。

窃听攻击可以是物理层面的,例如接入通信线路;也可以是软件或硬件层面的,例如通过嗅探器(sniffer)截取无线通信数据。

✅ 窃听攻击的危害:

- 获取敏感信息(如账号密码、金融数据、私密对话)

- 用于身份盗用、勒索、间谍活动等

- 破坏信任,损害声誉

- 导致财务损失和法律风险

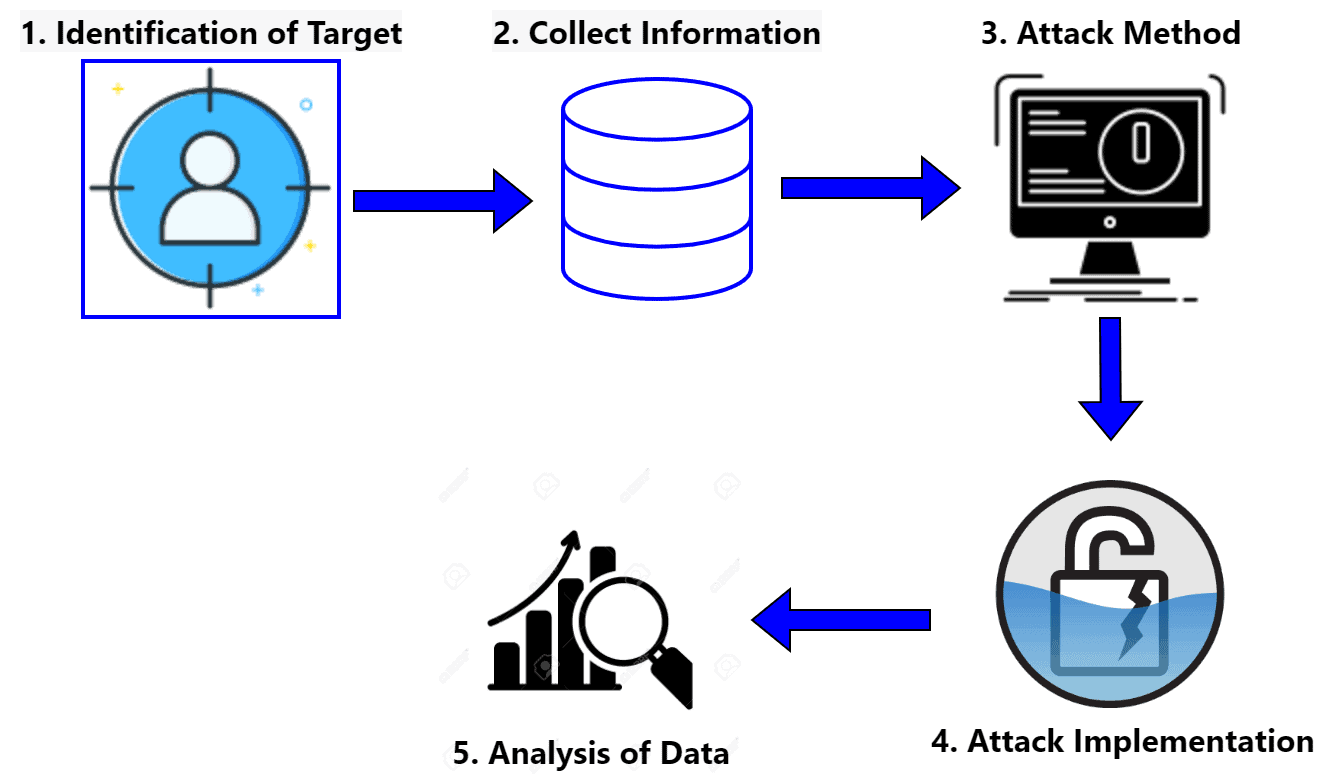

窃听攻击的一般步骤如下图所示:

- 目标识别:攻击者锁定目标(个人或组织)

- 信息收集:了解目标的通信方式和潜在漏洞

- 方法选择:选择合适的窃听手段(如中间人攻击、嗅探、Wi-Fi监听等)

- 执行攻击:部署工具并监听通信

- 信息分析与利用:提取有价值信息,甚至进一步外泄或用于其他攻击

3. 窃听攻击的常见变种

以下是几种常见的窃听攻击方式:

✅ 中间人攻击(MITM)

攻击者插入通信双方之间,伪装成双方进行信息转发,同时偷偷截取甚至篡改信息。

✅ 嗅探攻击(Sniffing)

使用专门的软件或硬件(如嗅探器)截取并解析网络流量,获取明文数据。

✅ 物理窃听(Physical Wiretapping)

通过物理接入通信线路(如电话线、网线)来监听通信内容。

✅ 公共 Wi-Fi 监听

攻击者在未加密的公共 Wi-Fi 网络中监听用户通信,获取敏感信息。

✅ 恶意软件窃听

通过植入恶意程序(如键盘记录器、远程控制木马)来监听用户行为和通信内容。

4. 实际案例分析

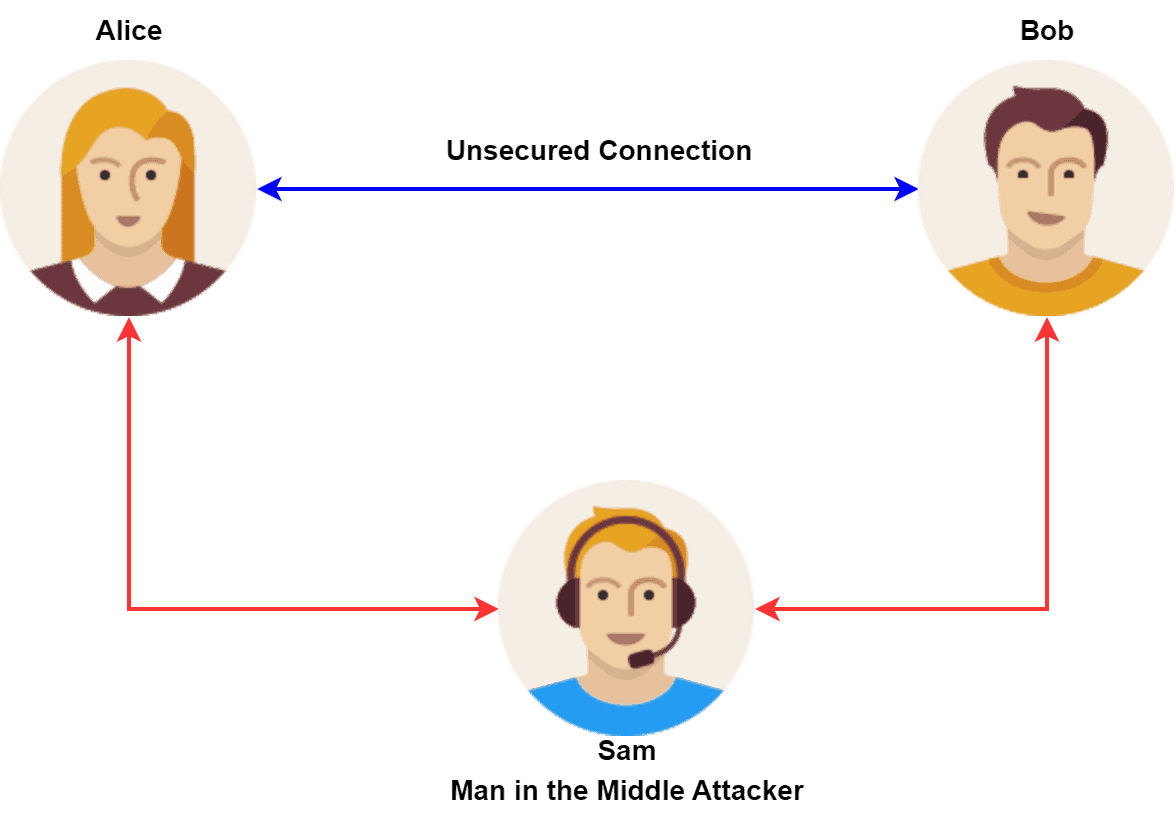

案例一:中间人攻击(MITM)

假设 Alice 和 Bob 在一个没有加密保护的网络中通信。攻击者 Sam 设置了一个虚假的无线接入点(Access Point),诱导 Alice 和 Bob 连接。

这样一来,Sam 就可以插入到他们的通信链路中,监听、记录甚至篡改他们的对话内容:

案例二:公共 Wi-Fi 窃听

Alice 和 Bob 在咖啡店通过公共 Wi-Fi 进行通信。Sam 也在同一网络中,使用嗅探工具截取他们的网络流量,从而获取他们的账号密码、支付信息等敏感数据。

这类攻击在未加密的 HTTP 通信中尤为危险,攻击者可以轻松看到明文内容。

5. 窃听攻击的影响

窃听攻击可能带来的后果非常严重,主要包括:

✅ 敏感信息泄露:如密码、信用卡信息、聊天记录等

✅ 声誉受损:一旦被曝光,组织或个人的信任度大幅下降

✅ 经济损失:包括数据恢复成本、业务中断损失等

✅ 法律风险:违反隐私保护法或数据安全法规,面临监管处罚

6. 防御措施

为了防止窃听攻击,可以采取以下技术手段和管理措施:

✅ 数据加密(Encryption)

使用对称加密(如 AES)或非对称加密(如 RSA)来保护通信内容,即使被截取也无法被解读。

✅ 使用虚拟专用网络(VPN)

通过建立加密隧道,将通信流量封装,防止中间人监听。

✅ 安全通信协议

使用 HTTPS、SFTP、SSH 等加密协议,确保通信过程的安全性。

✅ 防火墙(Firewall)

设置访问控制策略,防止未经授权的流量进入或离开网络。

✅ 网络分段(Network Segmentation)

将网络划分为多个隔离区域,限制攻击者横向移动,保护敏感数据。

✅ 安全意识培训

提高员工和用户对公共 Wi-Fi、钓鱼邮件等潜在风险的认知,避免误操作。

7. 总结

本文介绍了窃听攻击的基本概念、攻击流程、常见变种及其危害,并通过两个实际案例展示了攻击者是如何实施窃听的。

最后,我们总结了几种有效的防御手段,包括加密通信、使用安全协议、网络隔离等。在如今的数字环境中,防范窃听攻击是保障信息安全的基础环节之一。

✅ 建议:对于开发者和运维人员来说,务必在开发、部署、运维各环节中,默认启用加密机制,避免“事后补救”的被动局面。