1. 概述

在本文中,我们将深入探讨两种常见类型的信息安全:网络级安全(Network-level Security) 与 应用级安全(Application-level Security)。

我们还将总结它们之间的核心区别,帮助你在实际项目中更好地理解和应用。

2. 信息安全概述

信息安全是现代技术体系中不可或缺的一部分,其核心目标是保护数据和系统免受恶意攻击。具体来说,它涵盖了防止未经授权的访问、使用、泄露、破坏、修改等一系列安全措施。

信息安全还旨在保障信息的三大核心属性:机密性(Confidentiality)、完整性(Integrity) 和 可用性(Availability),也就是常说的 CIA 三元组。

在信息安全的众多分支中,常见的有:网络、云、应用、数据和终端安全等。本文将重点介绍网络级和应用级两个方向。

3. 网络级信息安全

3.1 简介

网络级安全(Network-level Security,NLS)是一种通过网络基础设施来保护系统和数据免受攻击的安全策略。它的核心目标是防止未经授权的访问,保障网络中传输数据的机密性、完整性和可用性。

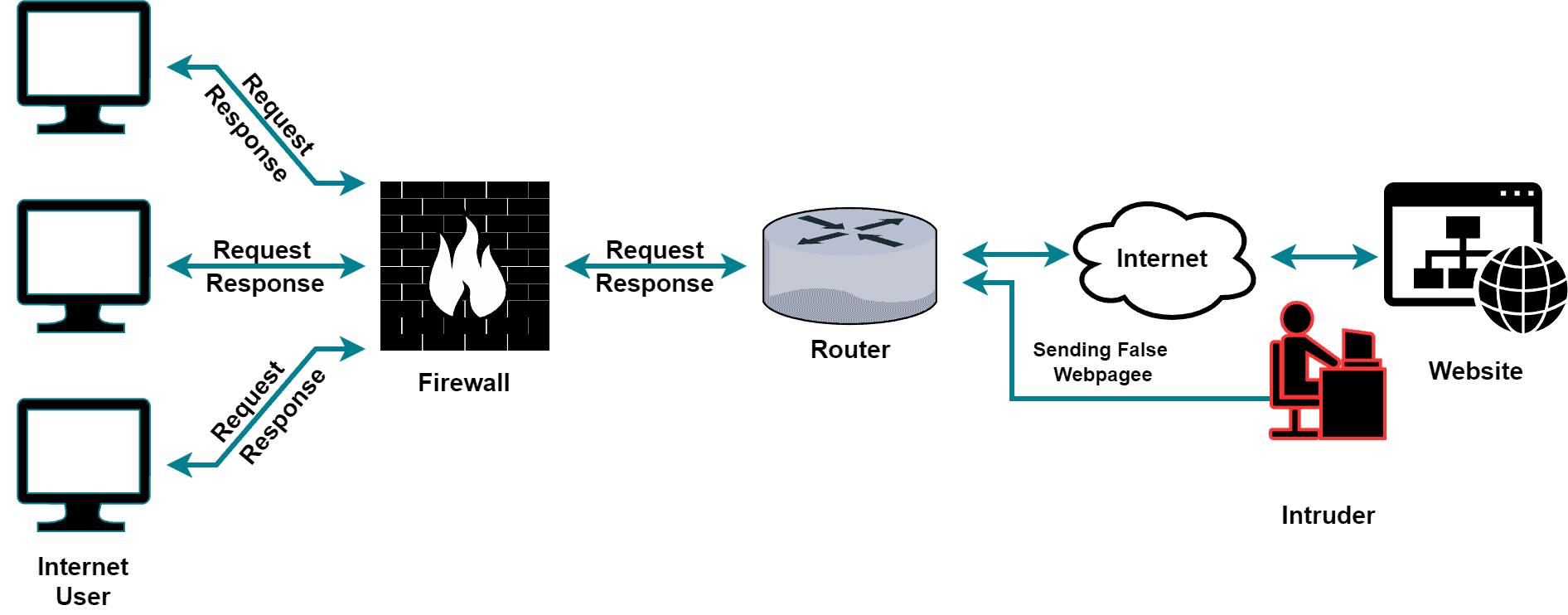

举个例子,攻击者可以通过网络发起攻击,窃取信息或篡改数据,从而破坏数据完整性:

因此,网络级安全的主要任务是抵御各种网络威胁,如 DDoS 攻击、病毒传播和数据泄露等。

3.2 常见技术

以下是几种常见的网络级安全技术:

✅ 防火墙(Firewall):控制网络流量,阻止非法访问。可部署为硬件或软件,通常位于网络边界。

✅ 入侵检测与防御系统(IDPS):识别可疑行为,如漏洞扫描,并可主动阻断攻击行为。

✅ 虚拟专用网络(VPN):用于安全连接远程用户或企业内部网络组件。

✅ 网络访问控制(NAC):在允许设备接入网络前验证身份和设备状态。

✅ 网络分段(Segmentation):将大网络划分成多个子网,减少攻击面,提升整体安全性。

4. 应用级信息安全

4.1 简介

应用级安全旨在保护应用程序本身及其处理的数据,确保其完整性、机密性和正常运行。它涵盖 Web 应用、移动端应用、API 接口等各类软件系统。

其核心目标是防止未授权访问、数据篡改、服务中断等行为,确保只有合法用户才能使用系统功能。

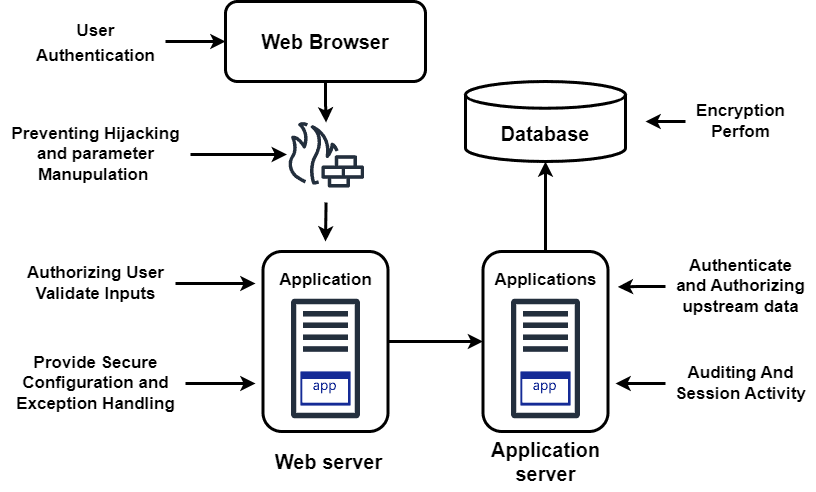

以下是一个应用级安全架构示意图:

在这个架构中,我们通过身份验证、加密等手段来实现应用级别的保护。

4.2 常用技术

以下是几种常见的应用级安全技术:

✅ 身份验证(Authentication)与授权(Authorization):确认用户身份并控制其操作权限。

✅ 输入验证(Input Validation):防止 SQL 注入、XSS 等攻击,确保用户输入符合预期格式。

✅ 加密(Encryption):对传输和存储的数据进行加密,防止敏感信息泄露。

✅ 安全测试(Security Testing):包括渗透测试、代码审计等,发现并修复潜在漏洞。

5. 网络级与应用级安全的核心区别

| 特性 | 网络级安全 | 应用级安全 |

|---|---|---|

| 安全层级 | 网络层 | 应用层 |

| 保护范围 | 网络中任意两个设备之间的通信 | 同一设备上应用程序之间的通信 |

| 数据保护 | 所有类型的数据,包括公网传输数据 | 仅保护应用间传输的数据 |

| 实施设备 | 路由器、防火墙、服务器等 | 计算机、数据库等应用运行环境 |

| 实施难度 | 较低,通常为现有网络设备配置 | 较高,需在开发阶段嵌入安全机制 |

| 责任人 | 网络管理员 | 开发人员 |

6. 总结

信息安全是保障企业系统稳定运行的重要基石。网络级安全侧重于保护网络通信本身,而应用级安全则聚焦于保护应用程序及其数据。

两者相辅相成,缺一不可。建议在实际项目中结合使用,形成多层次的防御体系,才能更有效地抵御各类攻击。

✅ 踩坑提醒:只做网络层防护而忽略应用层安全,可能导致系统在最薄弱的环节被攻破。同样,只关注应用层却忽略网络层,也会让攻击者有机可乘。

❌ 错误做法:将安全责任完全推给运维或开发中的某一方。

⚠️ 建议:安全应贯穿整个系统设计和开发流程,形成 DevSecOps 的理念。