1. 引言

在本篇文章中,我们将深入探讨两种常见的密码攻击方式:凭证填充(Credential Stuffing) 和 密码喷射(Password Spraying)。

这两种攻击方式虽然原理不同,但目标一致:窃取或推断出合法的用户凭证,从而非法访问系统或数据。通过了解它们的工作机制、特点和防御策略,我们可以更好地识别风险并采取有效的防护措施。

文章将按照以下结构展开:

- 密码攻击概述

- 凭证填充攻击详解

- 密码喷射攻击详解

- 两种攻击方式对比总结

2. 密码攻击概述

密码作为最常见的身份验证手段之一,广泛应用于各种系统中。用户通过输入用户名和密码来证明自己的身份。然而,正因为密码的重要性,攻击者也开发了多种手段来窃取或猜测密码。

常见的密码攻击包括:

- 暴力破解(Brute Force)

- 键盘记录器(Keylogger)

- 网络钓鱼(Phishing)

- 中间人攻击(Man-in-the-Middle)

- 凭证填充(Credential Stuffing)

- 密码喷射(Password Spraying)

这些攻击方式虽然技术细节不同,但最终目的都是获取合法的用户凭证。在实际应用中,攻击者往往会结合多种方式提高成功率。

3. 凭证填充攻击(Credential Stuffing)

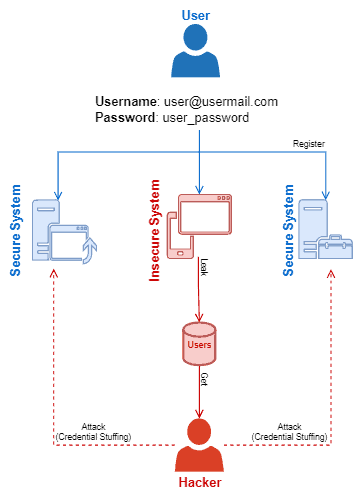

3.1 攻击原理

凭证填充攻击利用的是一个现实:用户倾向于在多个系统中使用相同的用户名和密码组合。一旦某个系统的用户凭证泄露,攻击者就可以尝试将这些凭证用于其他平台的登录。

例如,如果某社交平台的数据库泄露,攻击者可以使用这些用户名和密码组合,尝试登录银行、邮箱、电商等其他平台。

这类攻击通常由自动化脚本或机器人(bot)执行,攻击者可以同时尝试大量组合,从而提高成功率。

3.2 攻击流程示意图

3.3 防御建议

✅ 系统方应采取的措施:

- 使用加盐哈希(salted hash)存储密码,避免明文存储

- 设置登录失败次数限制

- 引入验证码(CAPTCHA)等机制识别自动化行为

- 监控异常登录行为并及时告警

✅ 用户应采取的措施:

- 避免在不同平台重复使用相同密码

- 使用密码管理器生成并保存复杂密码

⚠️ 注意: 即使使用了哈希加密,若算法强度不足,也可能被暴力破解或彩虹表攻击。

4. 密码喷射攻击(Password Spraying)

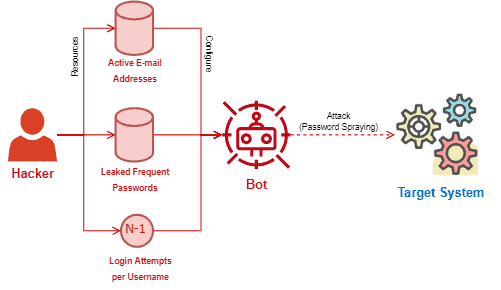

4.1 攻击原理

密码喷射攻击是一种“字典攻击”的变体。攻击者会使用一个常见密码列表,对一组潜在用户名列表进行尝试登录。

与暴力破解不同的是,密码喷射不会对单个用户名尝试大量密码,而是对多个用户名尝试少量高频密码。这种方式可以绕过许多系统的登录失败锁定机制。

例如,攻击者可能会尝试使用 123456、password、qwerty 等常见密码,对数百个潜在用户名进行登录尝试。

4.2 攻击流程示意图

4.3 防御建议

✅ 系统方应采取的措施:

- 强制实施强密码策略(如长度、复杂度要求)

- 限制单位时间内登录尝试次数

- 使用多因素认证(MFA)

- 启用登录失败锁定机制

- 使用验证码识别自动化行为

✅ 用户应采取的措施:

- 避免使用常见密码

- 定期更换密码,尤其是敏感系统

⚠️ 提示: 很多攻击之所以成功,是因为用户使用了简单密码,如 123456、admin123 等。

5. 攻击方式对比总结

| 对比维度 | 凭证填充(Credential Stuffing) | 密码喷射(Password Spraying) |

|---|---|---|

| 攻击目标 | 利用已泄露凭证访问多个系统 | 推测合法凭证访问特定系统 |

| 所需资源 | 已泄露的用户名+密码数据库 | 常见密码列表 + 用户名列表 |

| 攻击方式 | 自动化工具批量尝试 | 对多个用户名尝试少量密码 |

| 主要防御措施 | 加盐哈希、登录限制、MFA | 强密码策略、登录限制、验证码 |

| 典型攻击者 | 使用机器人自动执行 | 使用脚本批量尝试 |

✅ 共同点:

- 都依赖于用户使用弱密码或重复密码的习惯

- 都可以通过多因素认证(MFA)有效防御

⚠️ 关键点: 这两种攻击方式都属于密码驱动型攻击,因此强化密码策略和引入额外认证机制是核心防御手段。

6. 总结

本文介绍了两种常见的密码攻击方式:

- 凭证填充攻击:利用已泄露的凭证尝试访问其他系统

- 密码喷射攻击:使用常见密码对多个用户名进行尝试登录

这两种攻击之所以有效,主要是因为:

- 用户使用弱密码或重复密码

- 系统未采取足够的防护措施(如强密码策略、登录限制等)

✅ 建议:

- 开发者和系统管理员应加强系统安全配置

- 用户应使用强密码并启用多因素认证(MFA)

只有系统和用户共同努力,才能有效抵御这类攻击,保障账户和数据安全。